Как сделать настройку VPN на Zyxel Keenetic

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подготовка роутера

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

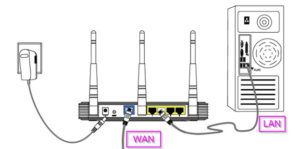

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

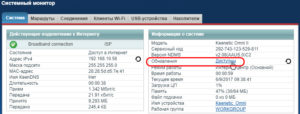

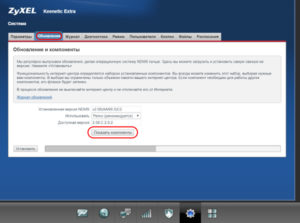

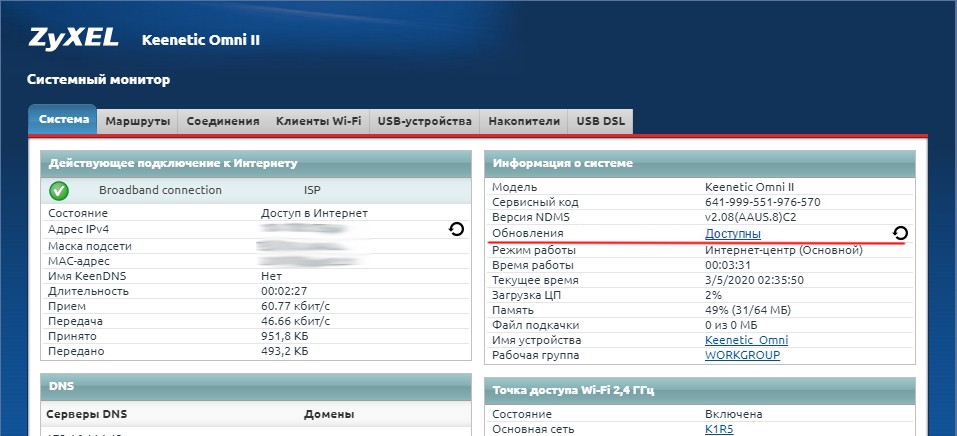

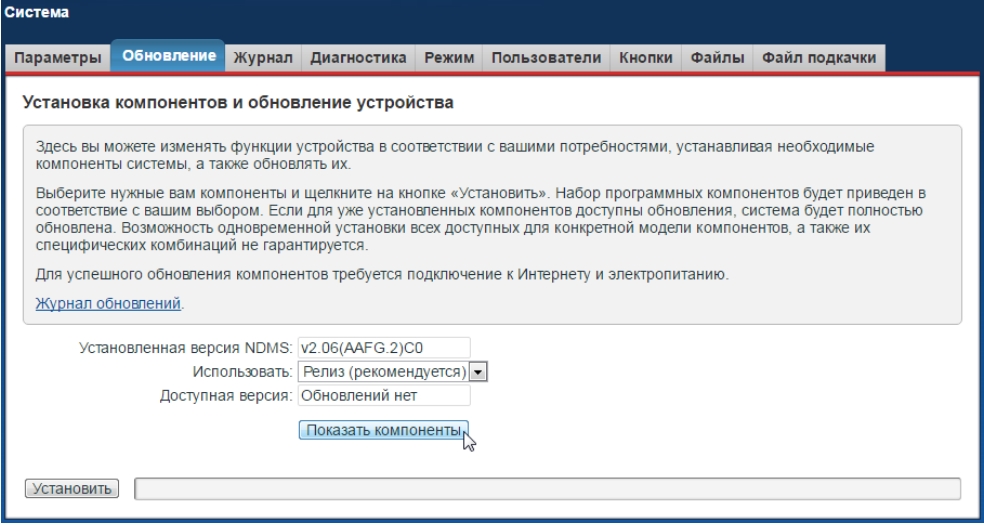

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

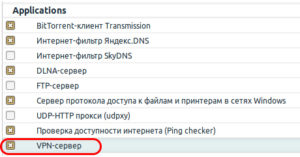

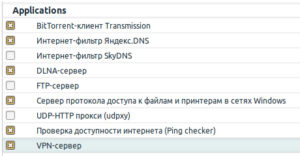

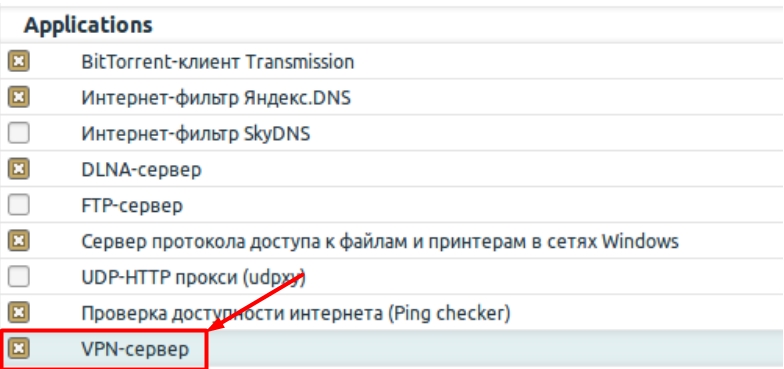

- Заходим через главное меню в раздел «Система», далее — «Компоненты». Отмечаем, что требуется активация опции «VPN-сервер»:

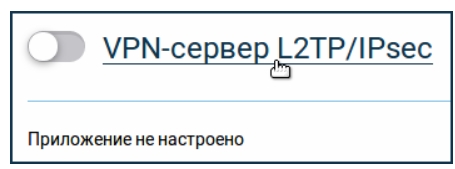

- В зависимости от модели Zyxel потребуется перезагрузка для применения внесенных изменений. После этого на вкладке «Приложения» появится новая панель «Сервер VPN»: alt=»Новая панель «Сервер VPN»» width=»300″ height=»24″ />

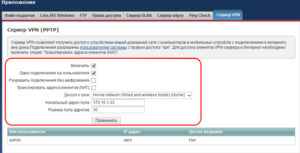

- Далее заходим в нее, выставляем следующие параметры:

- Активируем VPN-сервер на Zyxel Keenetic, отмечаем, чтобы на каждого пользователя создавался новый канал связи для повышения надежности передачи данных.

- Подключение происходит с шифрованием, это поднимает уровень безопасности канала связи. Поэтому используется протокол MPPE. Соответственно, пропускаем третий пункт.

- Поле «Транслировать адреса клиентов (NAT)» активируем, чтобы пользователи подключались через внешнюю сеть.

- В следующем подразделе – «Доступ к сети» – указывается наименование канала связи, по которому будет производиться выход в интернет. Как пример указана домашняя сеть клиента. Через нее будет осуществляться PPTP-подключение.

- Следующие два пункта отвечают за перечень IP-адресов, предоставляемые ВПН-сервером для вновь подключившихся. Количество участников зависит от модели роутера: например, Zyxel Keenetic GIGA разрешает максимум 10 соединений.

- В первом пункте выбираем начальное значение пула IP-адресов, а во втором указываем максимально возможное количество. Таким образом, на роутере зарезервируется десять адресов, которые будут выдаваться PPTP-клиентам.

- Список IP-адресов для VPN не должен совпадать с пулом адресов DHCP-сервера сетевого устройства. Например, Zyxel раздает IP-адреса в диапазоне 192.168.0.10 – 192.168.0.100. Соответственно, для VPN рекомендуется задать пул, начиная с 192.168.0.150.

- После внесения всех изменений нажимаем кнопку «Применить», переходим к следующему разделу – «Конфигурации учетных записей пользователей», находящихся ниже параметров VPN: alt=»Конфигурации учетных записей пользователей» width=»300″ height=»25″ />

- Нажимаем левой кнопкой мыши на имени Admin. alt=»Admin» width=»300″ height=»25″ />

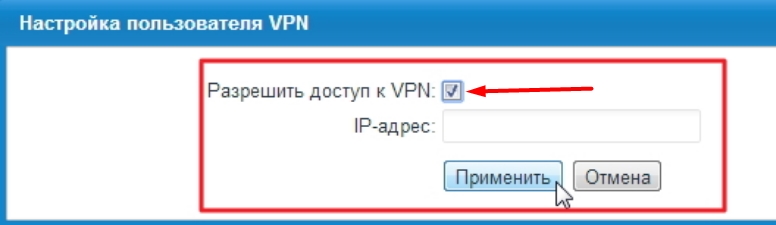

- Выбираем пункт «Разрешить доступ к VPN». Применяем изменения: alt=»Разрешить доступ к VPN» width=»300″ height=»68″ />

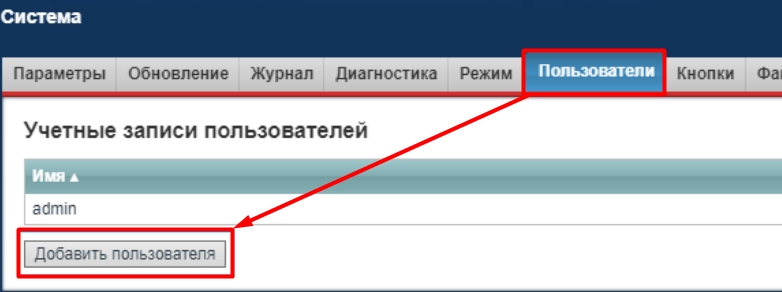

- Добавить клиентов к перечню разрешенных через меню «Система», раздел «Пользователи»: alt=»Пользователи» width=»300″ height=»89″ />

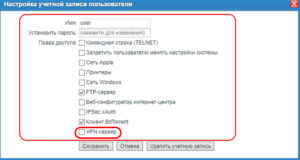

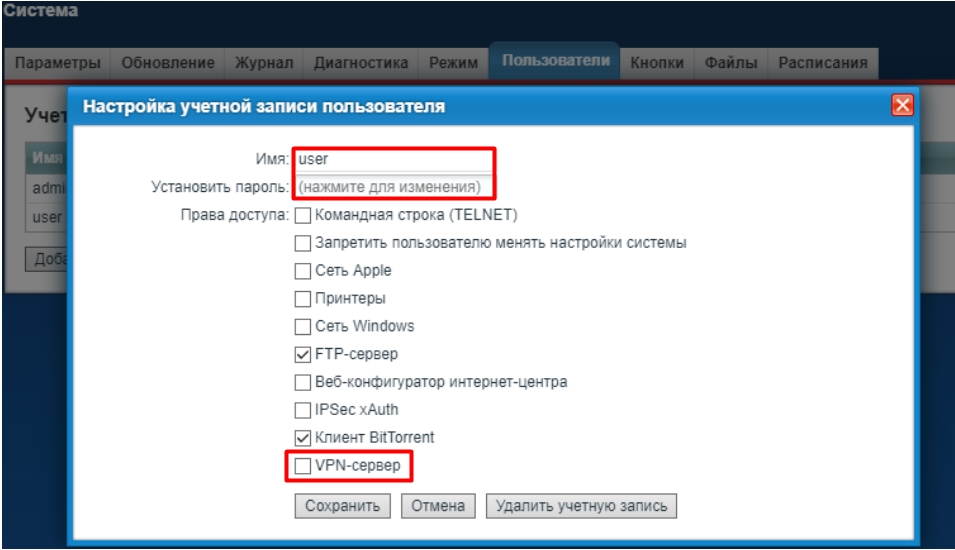

- Указываем имя, придумываем пароль и выставляем права доступа:

- В нашем случае надо обязательно отметить пункт «VPN-сервер». Далее нажимаем «Сохранить».

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

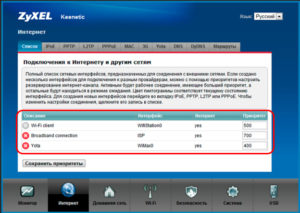

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

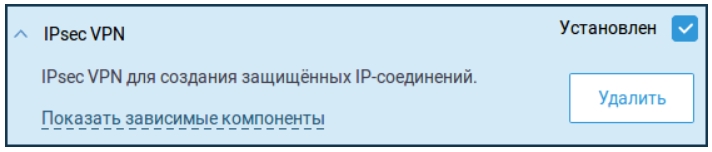

VPN-туннель IPSec

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

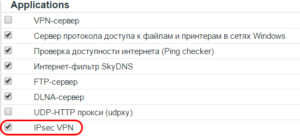

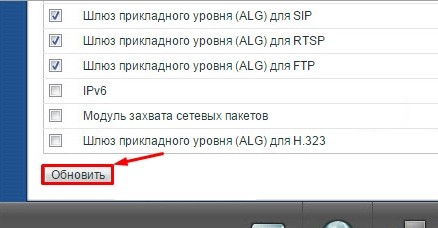

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

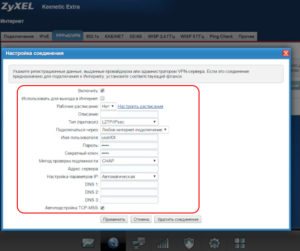

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

- Активируем сам протокол шифрования.

- Со второго пункта снимаем галочку, так как данное соединение не будет использоваться для прямого доступа в интернет.

- Поле «Описание» заполняем произвольным именем, оно необходимо только для идентификации процесса по названию.

- Тип протокола оставляем, как есть.

- В следующем разделе указываем интернет-соединение, используемое роутером для доступа к «мировой паутине».

- Прописываем имя «юзера» и пароль для него.

- Секретный ключ придумываем самостоятельно. Например, Test.

- Метод проверки подлинности оставляем, как показано на скриншоте.

- Адрес сервера составляется Zyxel автоматически. Как правило, используется наименование сервиса. Например, msk.test.ru.

- Сетевые настройки (IP-адрес и DNS-серверы) оставляем в автоматическом режиме.

- Отмечаем галочкой последний пункт.

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

- PPTP и L2TP – VPN-доступ к серверам провайдера.

- IPSec и OpenVPN – помогают конфигурировать отдельные серверы для создания защищенных каналов связи под личные «нужды».

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию. Также пользуемся информацией на официальном сайте вендора.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

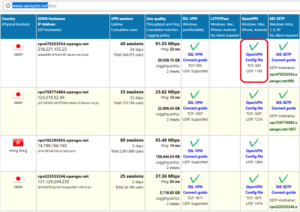

Далее скачиваем с сайта https://www.vpngate.net/en/ конфигурацию сервера OpenVPN, загружаем ее в сетевое устройство. После этого сохраняем, а затем перезапускаем Zyxel.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага

Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если вам не нужно настраивать VPN-сервер, а нужно подключиться к публичному, то просто смотрите главу «ШАГ 4…» – подглава «Роутер ZyXEL Keenetic». Там же я оставил ссылку на бесплатные публичные VPN.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

- 192.168.1.1

- my.keenetic.net

ШАГ 2: Включение DDNS

Наш план достаточно простой. Наш роутер Keenetic будет выступать в качестве VPN сервера. Причем не важно, какой именно сервер мы будет настраивать – будь это PPTP, IPSec или новый WireGuard. Смысл в том, что мы должны иметь доступ к этому роутеру извне – то бишь из интернета. У роутера есть внешний IP адрес. Конечно, мы можем использовать его. Но как правило, современные провайдеры по умолчанию выдают два вида адрес:

- Белый динамический

- Серый

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

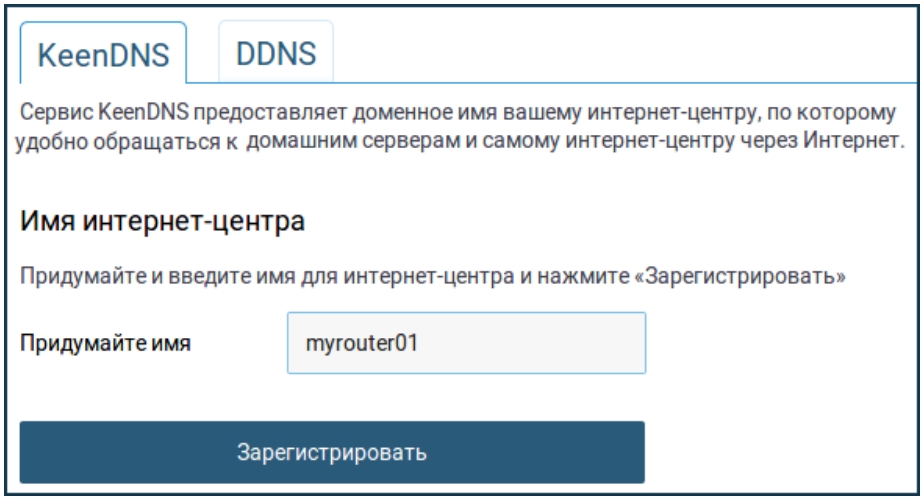

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

Новая прошивка

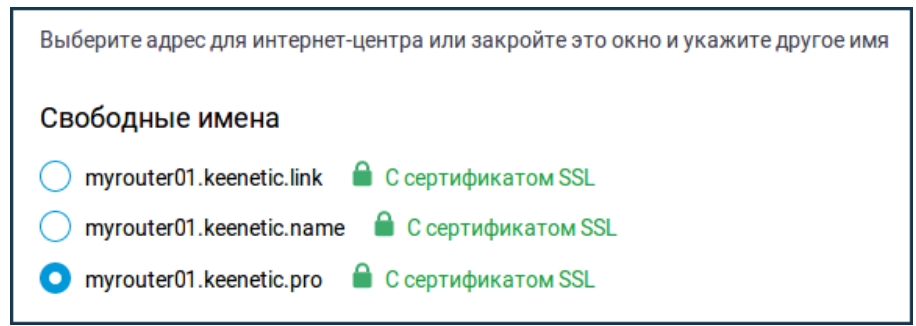

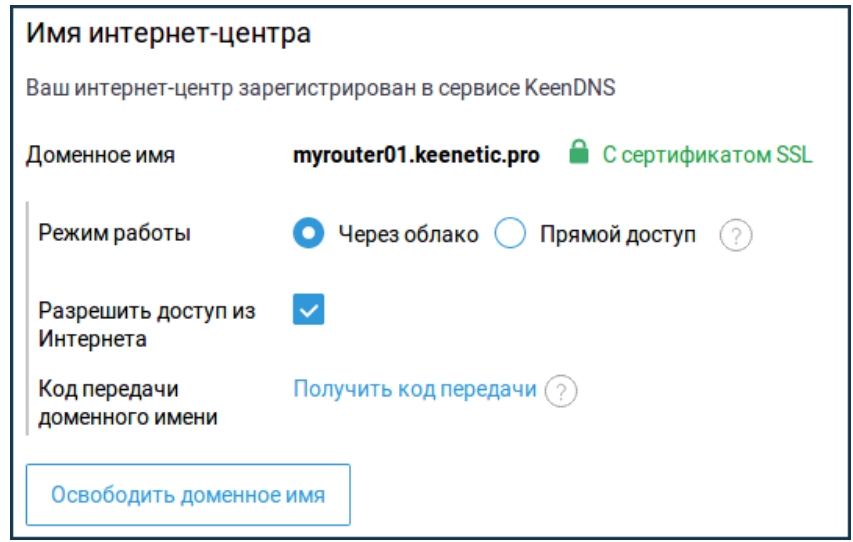

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

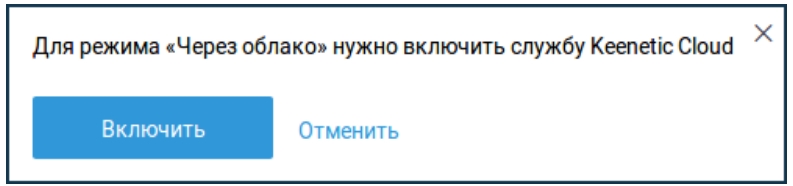

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

Старая прошивка

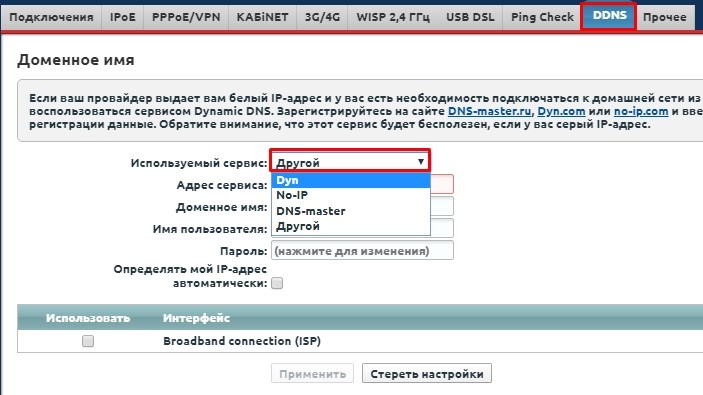

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

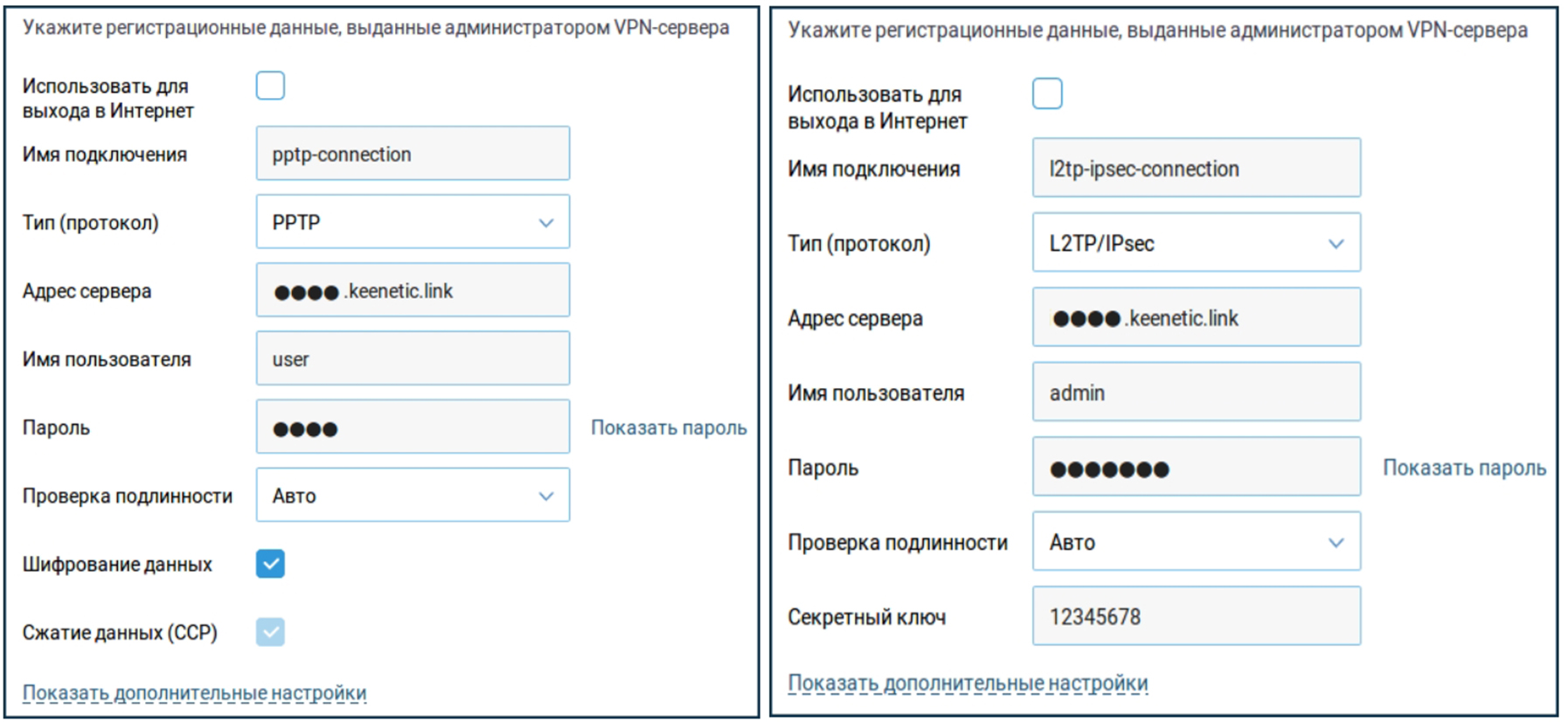

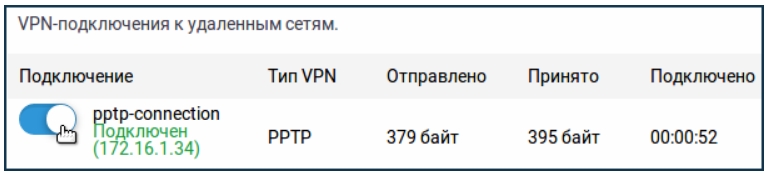

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

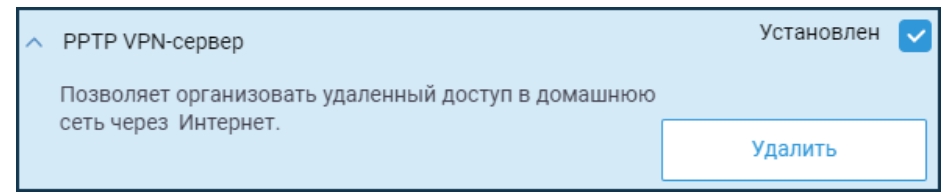

- Теперь нужно установить компонент VPN-сервера – переходим в «Общие настройки» -«Обновления и компоненты» – кликаем по кнопочке «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

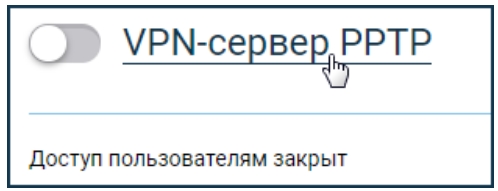

- Переходим в «Приложения» и включаем наш сервер.

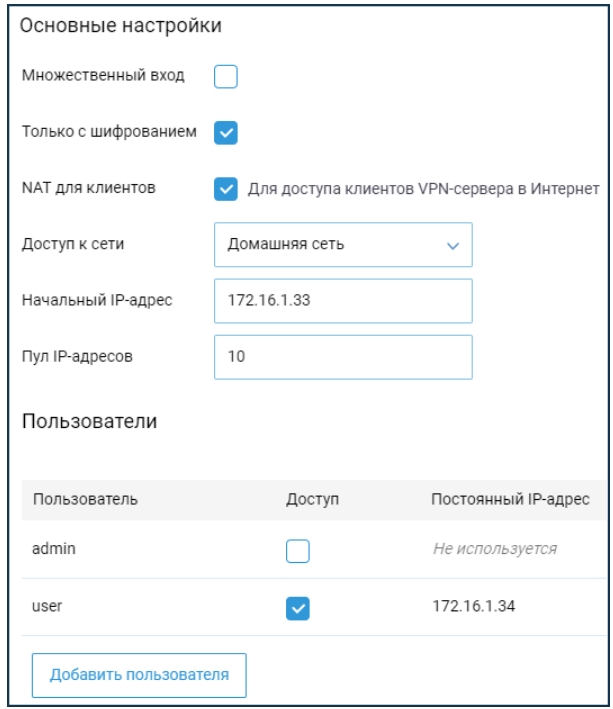

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

- Найдите VPN-сервер и выделите его.

- Далее нажмите по кнопке «Обновить».

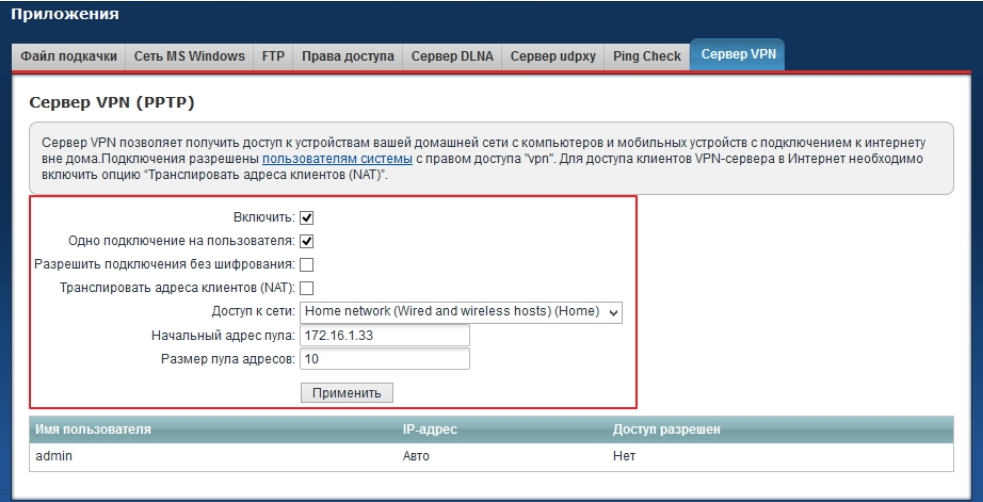

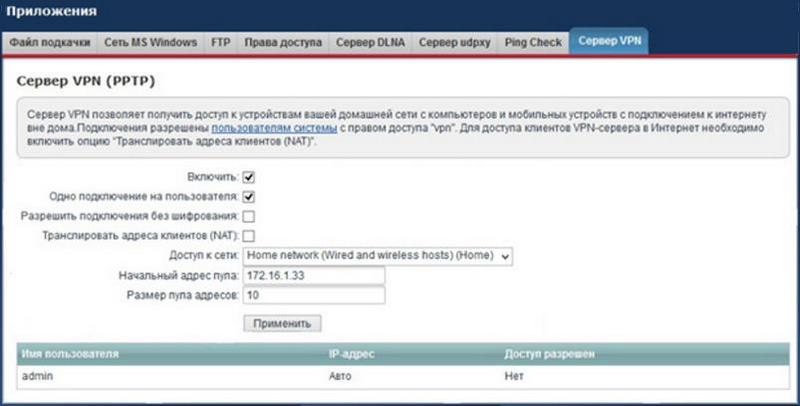

- Теперь переходим в «Приложения» и открываем вкладку «Сервер VPN» (если такой вкладки нет, то вы не установили компонент). Включаем сервер. Ставим галочку «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать наименование вашей локальной сети этого роутера – по умолчанию это «Home network». Ниже нужно указать начальный адрес пула – что это такое? Это пул адресов, который будут выдаваться клиентам подключенным к этому серверу. Нужно обязательно разделить разрешенный пул домашней сети «Home network» и пул адресов VPN сервера. На самом деле можно использовать одну подсеть, но разный пул. Например, для домашней сети пул будет 192.168.1.50-192.168.1.70. А здесь указать начальный пул 192.168.1.200. Или сделайте как я, просто указать другой начальный адрес 172.16.1 33 пула. И ниже указываем размер пула – так как максимальное число клиентов 10, то больше указывать не стоит. Для безопасности, вы можете указать меньшее число клиентов. «Транслировать адреса клиентов (NAT)» – эта галочка нужна для того, чтобы клиенты VPN-сервера могли выходить в интернет через этот роутер. Если вы хотите иметь только доступ к локальной сети, то уберите эту галочку.

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

- Как видите в строке «Доступ разрешен» стоит значение «Нет» – это значит этот пользователь не может использоваться для VPN подключения. Давайте это исправим – нажимаем по этой учетке и включаем галочку «Разрешить доступ к VPN».

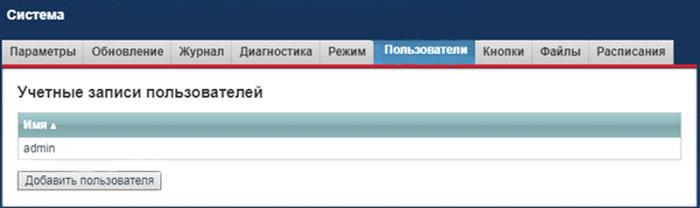

- Admin пользователя можно использовать для нескольких подключений. Но если вам нужно несколько пользователей (для безопасности), то перейдите в раздел «Система» – «Пользователи» – нажмите по кнопке добавления.

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

VPN-сервер L2TP/IPsec

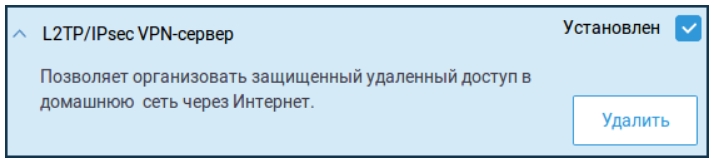

- Устанавливаем компонент: «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN-сервер, ставим галочку и устанавливаем его, если он не установлен.

- В приложениях включаем наш VPN.

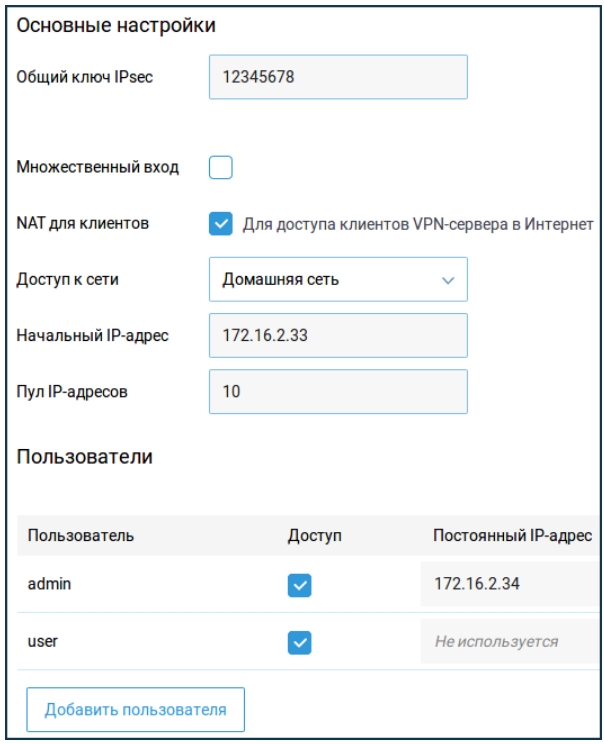

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

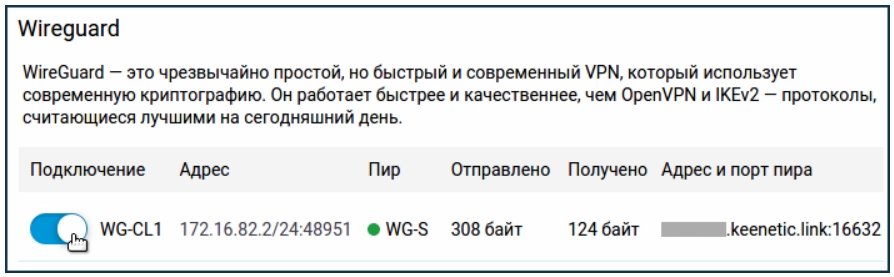

VPN WireGuard

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

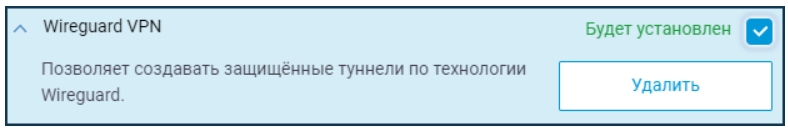

- «Общие настройки» – «Обновления и компоненты» – кликаем «Изменить набор компонентов» и устанавливаем наш компонент.

- Переходим: «Другие подключения» – «WireGuard» – нажимаем по кнопке добавления.

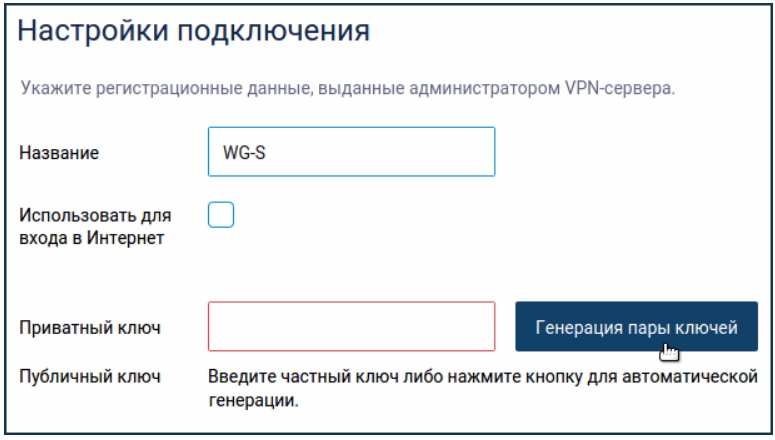

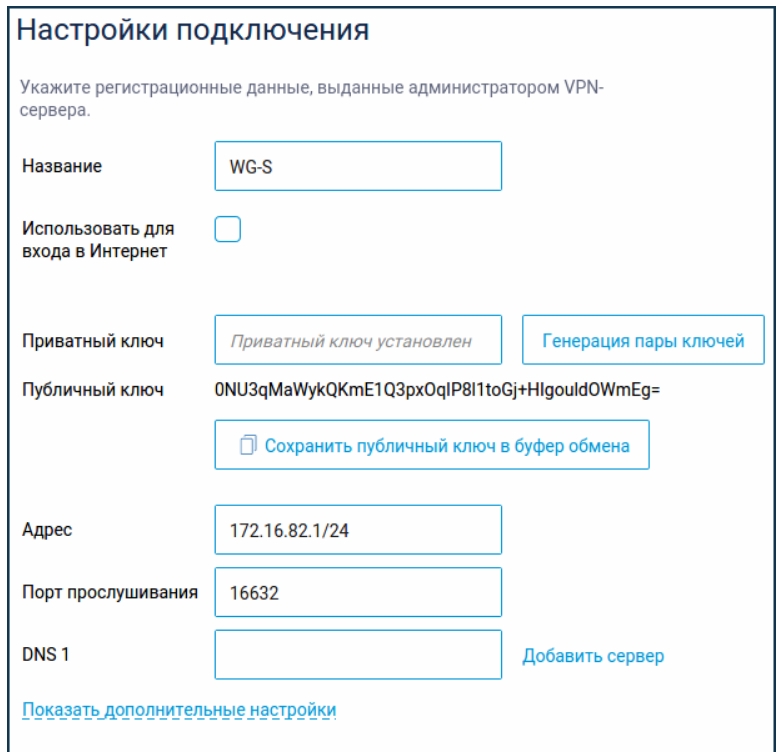

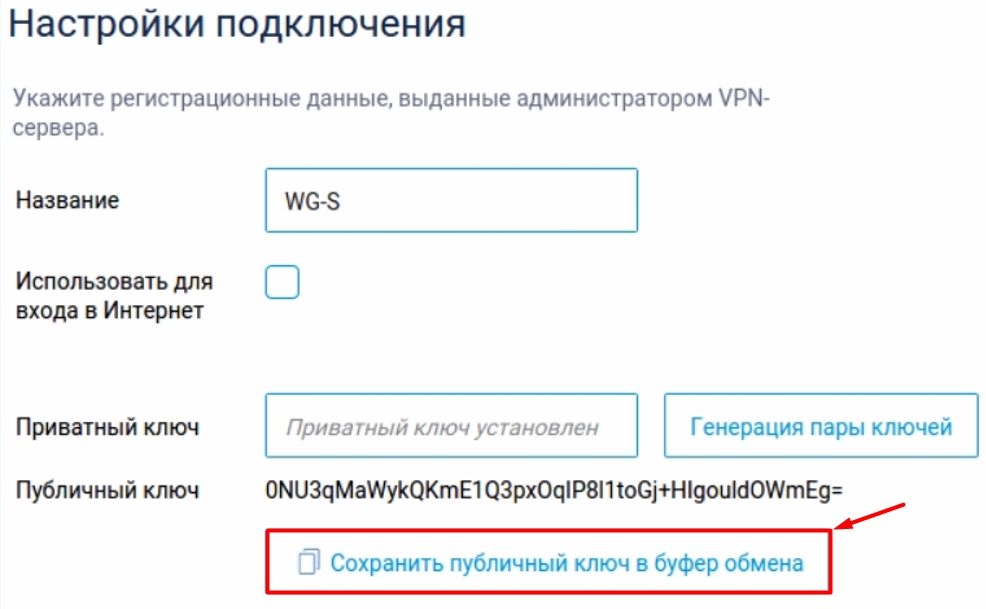

- В поле название нужно ввести английское наименование. Я в качестве примера введу на одном «WG-S» (Сервер), а на втором «WG-CL1» (Клиент). При этом оба окна должны быть открыты.

- Нажимаем «Генерацию пары ключей».

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

10.0.0.0 – 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 – 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 – 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 – 100.127.255.255 (маска 255.192.0.0 или /10)- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

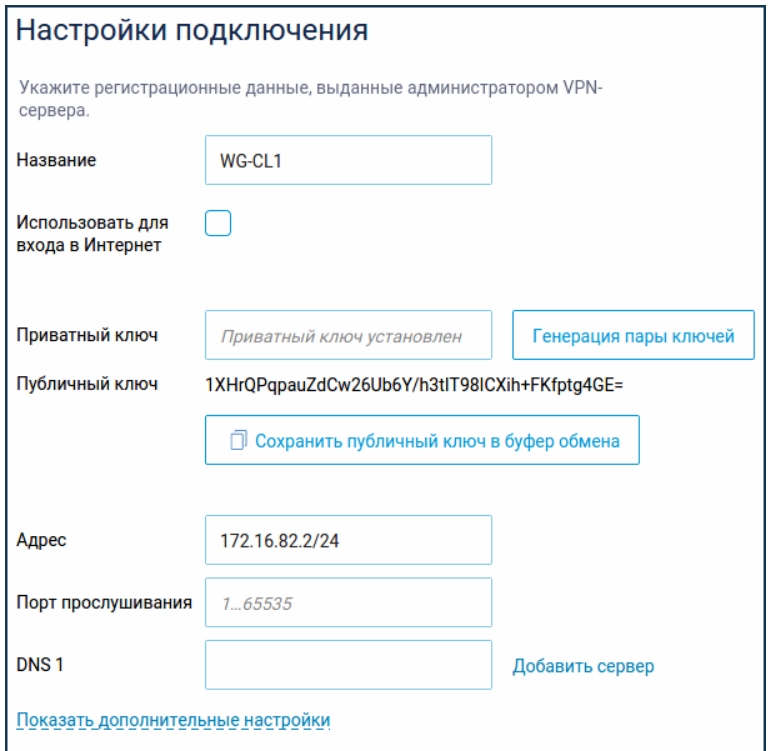

- Переходим на вкладку роутера-клиента (WG-CL1). Добавляем подключение, вводим название «WG-CL1», нажимаем «Генерация пары ключей» и тут же нажимаем «Сохранить публичный ключ в буфер обмена».

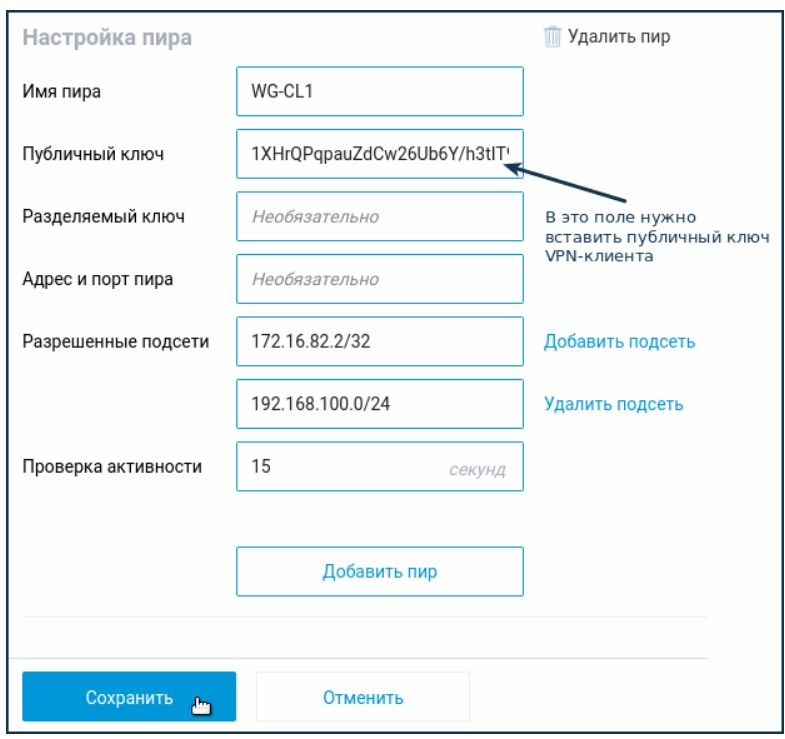

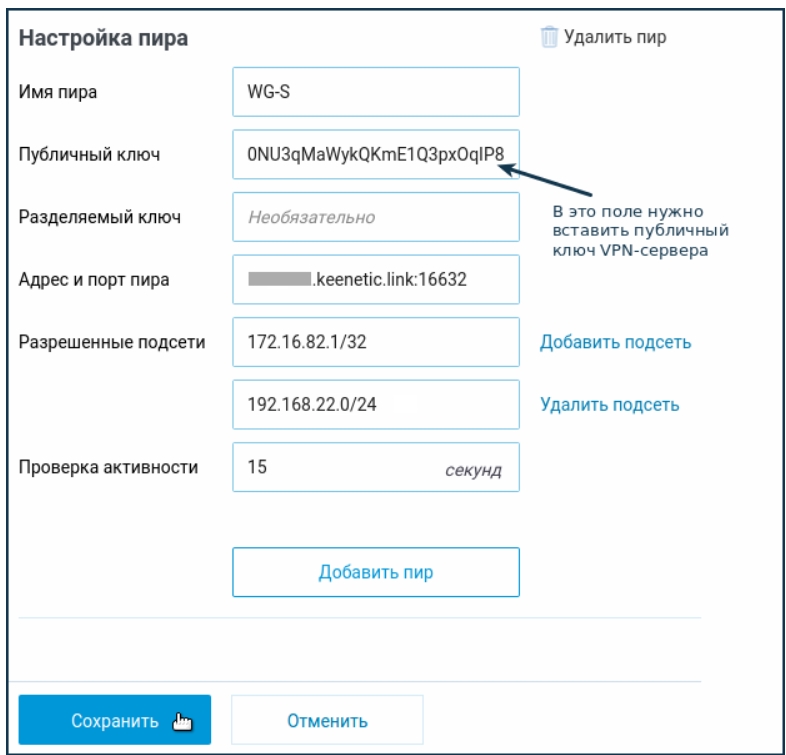

- Теперь нужно вернуться в настройки сервера там откроется окошко «Настройка пира» вводим данные (При этом ни в коем случае не закрывайте настройки клиентского роутера):

- Имя пира – указываем точное наименование, какое вы указали в клиенте.

- Публичный ключ – вставляем из буфера, тот который мы получили от клиента. Если вы настраиваете роутеры в разных местах, то ключ можно отправить по почте или с помощью мессенджера.

- Разрешенные подсети – сюда нужно вписать пул локальных адресов нашего клиента. То есть те адреса, которые смогут иметь доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан в клиенте. В сервере мы указали 172.16.82.1. На клиенте мы потом укажем адрес 172.16.82.2, значит здесь же его и указываем. И в качестве настройки маски пишем еще /32. И не забываем указать пул локальных адресов клиента – 192.168.100.0/24.

- Проверка активности – ставим 15 секунд.

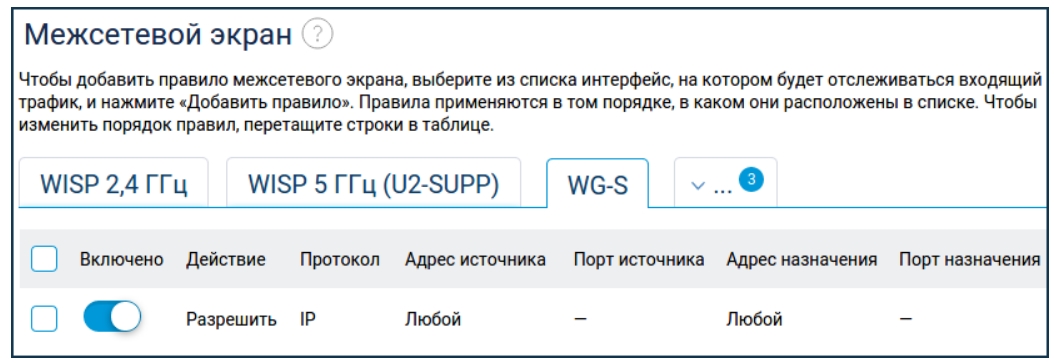

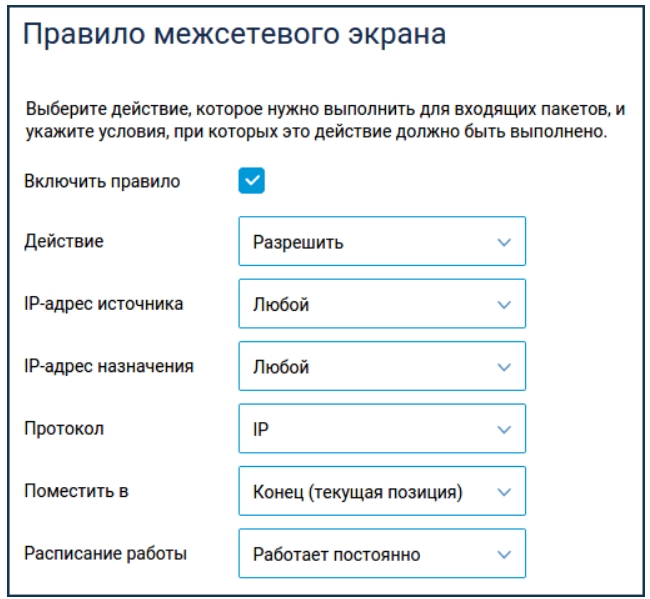

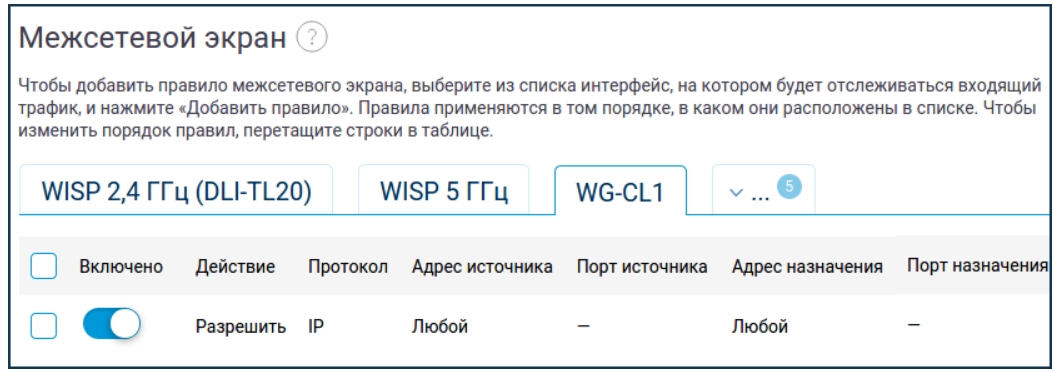

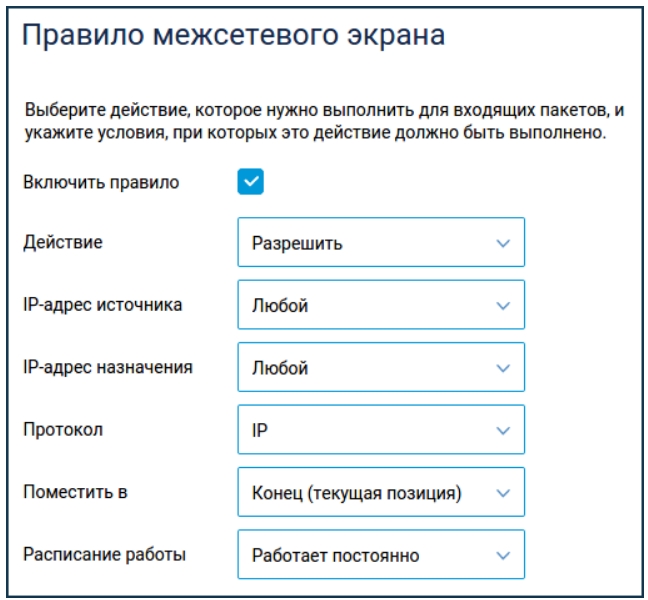

- Это еще не все, нужно настроить «Межсетевой экран» – переходим в этот раздел. Открываем вкладку нашего подключения и добавляем правило для того, чтобы доступ к клиенту и серверу был разрешен извне.

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

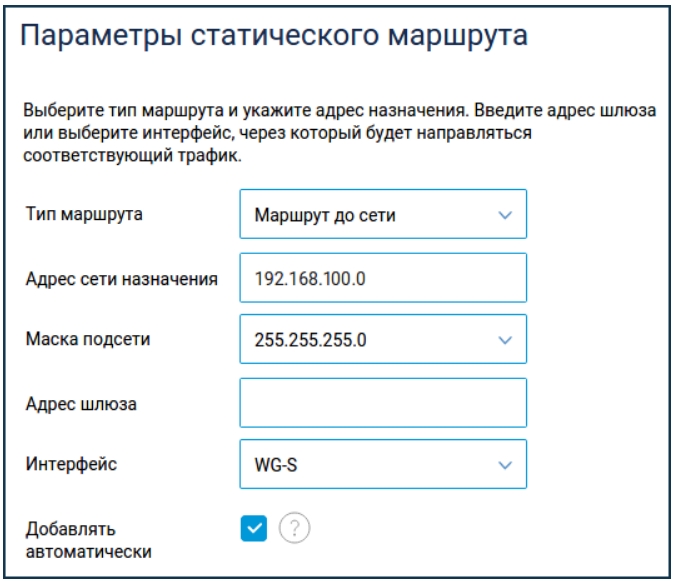

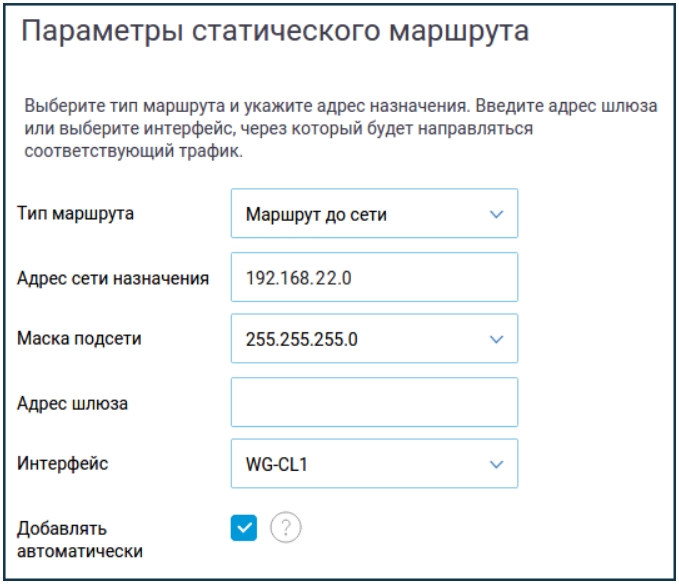

- Теперь нужно прописать статический маршрут для нашего туннеля – «Маршрутизация» – «Добавить маршрут»:

- Тип маршрута – маршрут до сети.

- Адрес сети назначения – указываем пул клиентского роутера.

- Маска подсети – 255.255.255.0

- Интерфейс – указываем наше созданное подключение WG-S.

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

- Настраиваем теперь пир:

- Имя пира – указываем то, что на сервере.

- Публичный ключ – вставляем тот, который получили, также от сервера.

- Адрес и порт пира – вот тут указываем внешний IP или тот DDNS, который мы ранее создали. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, которые мы используем на сервере. Например: keenetic.link:16632

- Разрешенные подсети – указываем подсеть туннеля сервера 172.16.82.1/32. Еще не забываем указать пул адресов локальных машин сервера. У меня это 192.168.22.0/24.

- Проверка активности – также ставим 15.

- Теперь нужно настроить межсетевой экран. Добавляем правило.

- Тут настройки такие же как на сервере.

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

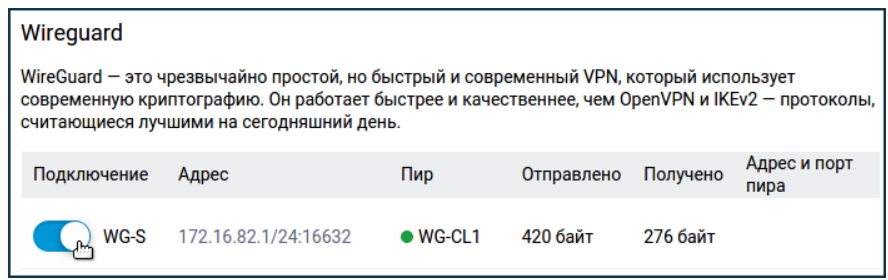

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

ШАГ 4: Подключение к VPN

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

Переходим в раздел «Другие подключения» – «VPN-подключения», кликаем «Добавить подключение». Теперь вводим настройки:

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

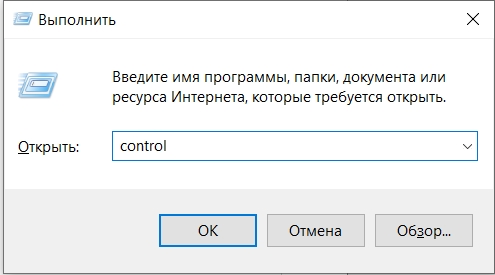

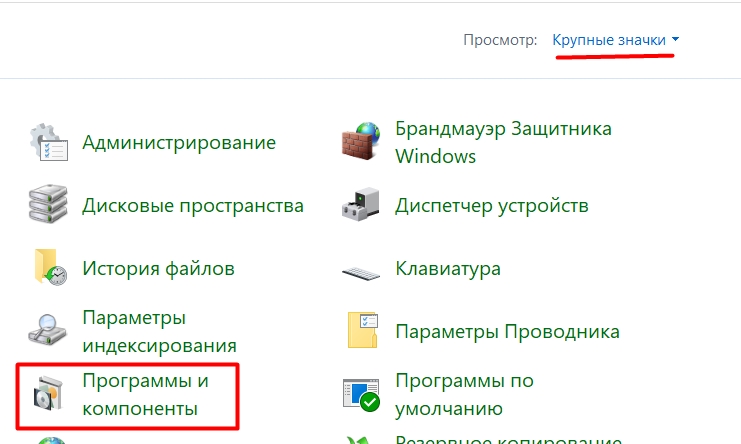

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

- «Программы и компоненты».

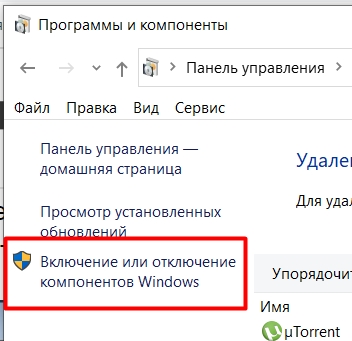

- «Включение или отключение компонентов Windows».

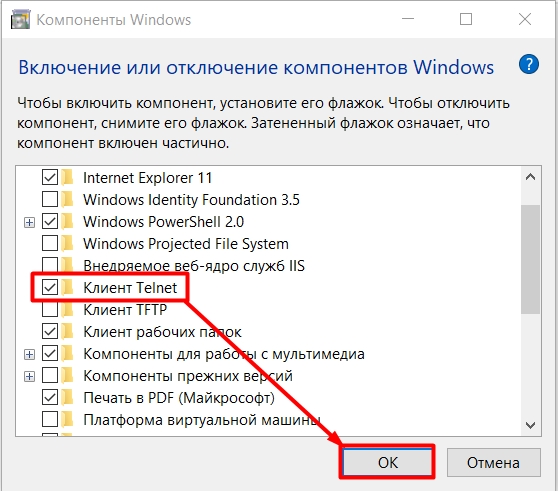

- Включаем «Клиент Telnet».

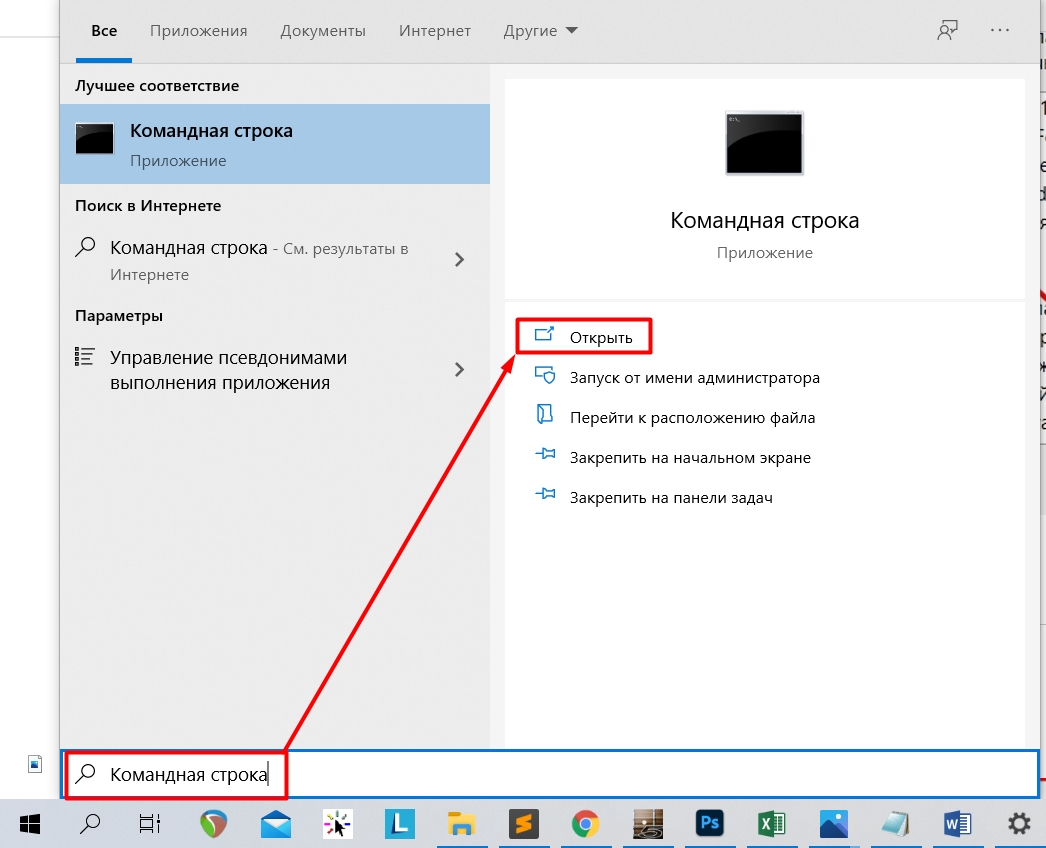

- Запускаем командную строку через поиск.

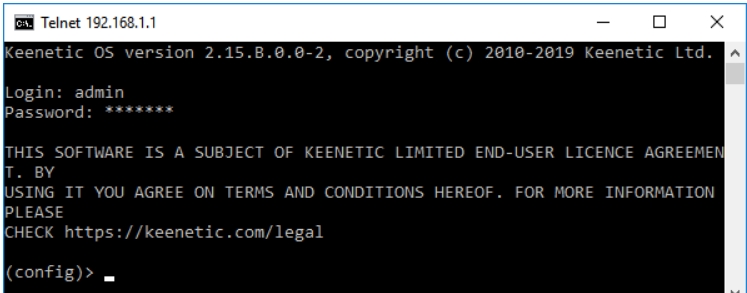

- Вводим команду для входа в роутер.

- Далее введите пароль от админки роутера.

- Вводим команды:

vpn-server mppe 128

system configuration save

exit- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

- Копируем путь:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

VPN на все случаи жизни

Для чего нужен VPN-клиент? Ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Keenetic при любом способе доступа в интернет. До сих пор еще встречаются и провайдеры, дающие интернет именно по технологии VPN.

С точки зрения совместимости, вы можете подключаться по PPTP, OpenVPN, L2TP/IPsec с любого интернет-центра Keenetic. Иметь такой универсальный VPN-клиент особенно полезно, если при соединении сетей (например, чтобы получить доступ из городского дома к дачному) на одной стороне (обычно на даче) нет белого IP-адреса.

Помимо VPN-клиента, любая, даже самая младшая модель Keenetic имеет в арсенале аналогичные VPN-серверы: PPTP, OpenVPN, L2TP/IPsec.

Если вы не знаете, какой тип VPN выбрать, возьмите на карандаш, что во многих моделях Keenetic передача данных по IPSec (в том числе L2TP over IPsec) ускоряется аппаратно. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения. PPTP наиболее прост и удобен, но потенциально уязвим. OpenVPN очень популярен в определенных кругах, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPsec.

Если провайдер выдает вам белый IP-адрес, рекомендуем обратить внимание на две опции: так называемый виртуальный сервер IPSec (Xauth PSK) и сервер L2TP over IPSec. Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Если вы вдалеке от дома, в незнакомом или подозрительно месте используете открытую сеть Wi-Fi, ваши данные могут быть перехвачены. Чтобы не волноваться об этом, включите обязательное туннелирование вашего интернет-трафика через домашнюю сеть. Для вас это будет совершенно бесплатно и не опаснее, чем если бы вы выходили в интернет из дома.

Настройка на роутере Keenetic VPN-сервера

Защита информации в 21 веке стоит наиболее остро, ведь хищение данных может осуществляться совершенно незаметно для пользователя компьютера. Чтобы предотвратить утечку, достаточно правильно настроить цифровое оборудование, в том числе устройства, предназначенные для подключения к сети Интернет. В этой статье пойдет речь о настройке на роутере Keenetic надежного VPN-сервера.

Для чего может понадобиться настройка VPN на роутере

Наиболее часто выполнять операцию по настройке VPN возникает необходимость, когда требуется настроить защищенную сеть для работы сотрудников фирмы из дома. Таким образом, каждый работник, вне зависимости от способа подключения к интернету и своего местонахождения, получает возможность получить доступ к защищенной информации.

Организация защищенной сети передачи данных может понадобиться не только крупным корпорациям. Каждый человек, который заботиться о сохранности данных, может использовать такой способ подключения к сети интернет. В этом случае, он получит возможность работать в защищенной домашней сети даже с мобильного устройства.

Первоначальная настройка роутера

Подготовительный этап является обязательной составляющей при организации защищенной сети с использованием роутера Keenetic. Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

На следующем этапе рекомендуется обновить микропрограмму сетевого устройства. Настройка VPN-сервера PPTP роутера Keenetic возможна только на приборах с программой NDMS V 2.04.B2.

Перед настройкой защищенной сети следует также определить тип IP-адреса, предоставляемого оператором интернета. Для использования VPN на оборудовании Keenetic потребуется приобрести у провайдера статический айпи.

Установка VPN-подключения

После подключения и настройки роутера можно приступить к организации на устройстве ZyXEL VPN-сервера. Эту процедуру рекомендуется выполнять в такой последовательности:

- Открыть настройки роутера на компьютере.

- Отметить необходимость активации опции VPN-сервера.

- После перехода по соответствующей вкладке, необходимо указать параметры как на рисунке ниже.

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах.

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах. - Когда все необходимые настройки будут внесены, их следует обязательно сохранить. Для этой цели необходимо нажать кнопку «Применить».

На этом внесение необходимых изменений в настройку PPTP-сервера роутера Keenetic можно считать завершенным. Но для правильной работы оборудования потребуется также отредактировать учетные данные пользователей, которые смогут подключаться к защищенной сети.

Настройка учетных записей пользователей

Для того чтобы отредактировать учетные записи пользователей, необходимо также зайти в настройки роутера Keenetic и осуществить следующие действия:

Перейти в раздел «Конфигурации учетных записей пользователей», после чего левой кнопкой мыши нажать на «admin».

В открывшемся окне разрешить доступ к VPN и нажать кнопку «Применить».

Во вкладке «Пользователи» необходимо добавить клиентов сети, нажав на кнопку «Добавить пользователя».

В открывшейся вкладке необходимо указать имя нового пользователя, надежный пароль и права доступа.

Сохранить изменения, нажав на соответствующую кнопку.

После проведения вышеописанных операций оборудование с внесенными в разрешенный список клиентами может быть использовано для организации сети.

Распределение приоритетов

Если программное обеспечение роутера Keenetic обновлено до версии 2.0, то каждому владельцу маршрутизатора этого типа доступна опция распределения приоритета. В обновленном ПО можно создавать каналы, которые будут использовать физические либо виртуальные порты. Вне зависимости от способа организации сети каждому такому каналу можно присваивать тот или иной приоритет.

Эта функция позволяет сделать более стабильным процесс подключения к интернету. Например, в качестве основного способа подключения к сети Интернет можно выбрать кабельного провайдера, но в случае наличия нестабильной связи будет задействован резервный способ, например, беспроводной 4G.

VPN-туннель IPsec

Стандарт VPN-соединения IPSec является одним из самых безопасных. Высокий уровень надежности обеспечивается за счет протоколов, которые добавляют заголовки к IP-пакету (инкапсуляции). Кроме того, такой способ подключения позволяет получить:

- Симметричные алгоритмы.

- Криптографический способ проверки целостности данных.

- Возможность идентификации узла.

Многие модели роутеров Keenetic позволяют создавать VPN-туннели этого типа. Например, новые устройства Keenetic GIGA не только обладают высоким уровнем защиты передаваемых данных, но и обеспечивают скорость до 400 Мб/с. Для первого поколения устройств функция VPN недоступна.

Если ранее передача данных не осуществлялась таким образом, то следует настроить роутер. Для этой цели потребуется выполнить обновление управляющей программы. Чтобы загрузить необходимую опцию, следует обязательно выбрать в настройках загрузки новых функций IPsec.

После успешного обновления ПО оборудование должно автоматически перезагрузиться. Если этого не произошло, то необходимо отключить и снова включить роутер, после чего зайти в настройки оборудования. Для создания VPN-туннеля потребуется перейти в раздел «Интернет» и создать новое соединение с настройками, как показано на рисунке ниже.

Описание соединения может быть любым, этот параметр необходим для идентификации соединения. При указании пароля и секретного ключа следует ввести последовательность символов без ошибок, иначе новый канал связи невозможно будет активировать. Если соединение будет использоваться для выхода в интернет, то следует не забыть отметить галочкой этот пункт при настройке соединения.

Как правило, во всех устройствах, поддерживающих возможность создания VPN-туннеля IPsec, адрес сервера и DNS-адрес формируются в автоматическом режиме.

После создания подключения его можно будет выбрать в соответствующем списке управляющей программы роутера.

Советы и рекомендации

В процессе настройки и использования маршрутизации VPN на роутерах Keenetic не лишним будет знать о некоторых нюансах, например:

- Для проверки наличия пользователя в ОС роутера можно использовать альтернативный доступ в интернет Open VPN.

- Следует не забывать о том, что максимальное количество соединений на оборудовании этого типа не должно превышать 10.

- Секретные данные для входа в сеть (логин и пароль) не следует сохранять на компьютере или мобильном устройстве.

Заключение

Благодаря возможности установки VPN-сети с помощью Keenetic можно осуществлять безопасный вход в домашнюю или рабочую сеть, используя любые подходящие для этой цели устройства. Если настройка оборудования была выполнена правильно, то можно не сомневаться в надежности защиты и бесперебойности работы устройства.