Как подключиться к роутеру по ssh cisco

Настройка SSH

на Cisco

Router>enable — вход в режим Exec.

Router#configure terminal — вход в режим конфигурации.

Router(config)#hostname Branch — Настройка имени маршрутизатора.

Branch(config)#interface FastEthernet 0/0 — Вход в настройку физического интерфейса Fa 0/0.

Branch(config-if)#ip address 192.168.0.3 255.255.255.0 — Настройка IP адреса и маски сети на Fa0/0.

Branch(config-if)#no shutdown — Включение интерфейса.

Branch(config-if)#exit — Выход из режима настройки интерфейса.

Branch(config)#ip domain-name learnin.ru — Настройка имени домена (может быть любым, не привязано к AD)

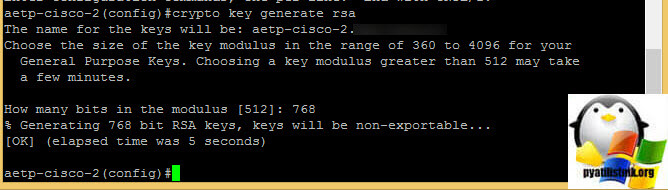

Branch(config)#crypto key generate rsa — Генерация ключа для SSH. (Может потребоваться выбрать длину ключа)

Branch(config)#username learnin password cisco — Создание пользователя в локальной базе маршрутизатора

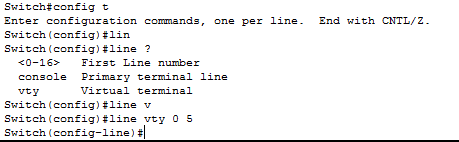

Branch(config)#interface line vty 0 15 — Вход в режим настройки терминальных линий.

Branch(config-line)#transport input ssh — Указание протокола SSH для подключения к линиям.

Branch(config-line)#login local — Указание использовать локальную базу (см. выше) для аутентификации пользователей по SSH.

Конфигурация Branch завершена. Теперь можно подключиться к маршрутизатору удаленно при помощи протокола SSH используя имя пользователя learnin и пароль cisco.

Если настройка произведена правильно, то вы можете подключиться к Branch протоколу SSH.

Это базовая настройка устройства, которая позволяет получить к нему доступ удаленно через сеть.

Протокол SSH является стандартным протоколом доступа к сетевым устройствам всевозможных производителей в бизнес среде ввиду своей защищенности.

Самый простой способ проверить работоспособность конфигурации, не используя дополнительное оборудование, — подключиться с устройства на свой IP адрес. Можно воспользоваться встроенным в Cisco IOS SSH клиентом:

Branch>enable

Branch#ssh -l learnin 192.168.0.3 — Запуск внутреннего клиента SSH, где learnin — имя пользователя заданное на этапе настройки, а 192.168.0.3 IP адрес устройства.

Также, можно проверить доступ по SSH к Branch с компьютера PC1, а также коммутатора SW1, для этого нужно настроить на этих устройствах IP адреса в той же сети, что и адрес маршрутизатора — попробуйте сами.

Доступ по SSH на Cisco IOS

Read the article CONFIGURING SSH ON CISCO IOS in ![]() English

English

Вопрос «как настроить подключение к Cisco по протоколу SSH?» возникает у каждого, кто сталкивается с этим оборудованием. Ответ — «Просто!»

Для примера возьмем модель маршрутизатора Cisco 881. Команды для настройки других маршрутизаторов (1841, 2800, 3825…) или коммутаторов (2900, 3500, 4800…) будут аналогичными. Различие может быть лишь в настройке интерфейсов. (Настройка доступ по протоколу SSH на межсетевые экраны Cisco ASA описана в статье «Cisco ASA. Основы. Доступ в Интернет»

Итак, в нашем распоряжении:

- маршрутизатор Cisco 881

- рабочая станция администратора

- несколько компьютеров в локальной сети офиса

- коммутатор, который используется для организации локальной сети офиса

Задача: настроить защищенное подключение к маршрутизатору Cisco с помощью протокола SSH и обеспечить безопасное удаленное управление.

Шаг 0. Настройка интерфейса

На маршрутизаторе должен быть включен интерфейс, который будет использоваться для управления. В нашем случае это будет внутренний (LAN) интерфейс Fastethernet 0.

Для справки:

На Маршрутизаторе Cisco 881 имеется один интерфейс 3го уровня Fastethernet 4 (тот, на котором сразу можно задать IP адрес) и встроенный коммутатор с четырьмя интерфейсами 2го уровня (Fastethernet 0 – Fastethernet 3). На каждый из этих 4ех интерфейсов можно привязать по одному(!) виртуальному интерфейсу 3го уровня. (Vlan).

Для интерфейса управления маршрутизатора выбираем первый доступный адрес в сети офиса — 192.168.0.1. Далее заходим в настройки виртуального интерфейса Vlan 1 и присваиваем ему этот ip адрес. После этого привязываем его к одному из физических интерфейсов маршрутизатора (Fastethernet 0) и включаем его командой no shut.

Для наглядности:

ip address => interface Vlan X => interface Fastethernet Y

Задаем ip адрес на интерфейсе Vlan 1

R-DELTACONFIG (config)#

interface Vlan 1

ip address 192.168.0.1 255.255.255.0

no shutsown

Привязываем Vlan 1 к физическому интерфейсу FastEthernet 0

R-DELTACONFIG (config)#

interface Fa 0

switchport access vlan 1

no shutsown

Последнее действие выполняется для того, чтобы убедиться в корректности настройки. Vlan 1 привязан по умолчанию к каждому интерфейсу 2го уровня и строчка будет отображаться в конфигурации только, если номер Vlan будет отличаться от 1.

Далее необходимо проверить доступность созданного интерфейса с самого маршрутизатора, а затем с любой рабочей станции офиса, например с рабочей станции администратора. Подойдет простая проверка командой Ping. Естественно, что интерфейс маршрутизатора Fastethernet 0 должен быть соединен с коммутатором локальной сети (или напрямую с компьютером администратора) и адрес компьютера, с которого выполняется проверка, находится в той же сети, что и адрес интерфейса маршрутизатора (например 192.168.0.10).

Шаг 1 Создание учетной записи администратора

Для удаленного управления требуется создать учетную запись, если таковая еще отсутствует.

R-DELTACONFIG (config)#

username admin secret *****

Вместо звездочек ****** задаем пароль для учетной записи admin.

Важно!

По правилам хорошего тона пароль состоит из заглавных и прописных букв, цифр и спец. символов, при этом не короче 8 символов.

Шаг 2 задание пароля на режим конфигурирования

При открытии консоли управления маршрутизатором пользователь попадает в упрощенный режим, из которого возможно посмотреть лишь некоторые параметры устройства и техническую информацию о нем. При этом рядом с названием устройства присутствует знак стрелки «>»

R-DELTACONFIG>

Для просмотра конфигурации маршрутизатора и дальнейшей его настройки необходимо ввести команду enable

R-DELTACONFIG > enable

R-DELTACONFIG #

Изначально этот режим не защищен паролем и любой пользователь, который подключился консольным кабелем (про кабель и как подключиться описано в этой статье) сможет попасть в режим конфигурирования . С другой стороны, пользователь, который подключился удаленно (ssh/telnet),для которого не задан уровень привилегий (как раз наш случай), не сможет попасть в режим конфигурирования.

Задаем пароль на привилегированный режим (знак решетки # рядом с именем маршрутизатора), зайдя в режим конфигурирования (conf t).

R-DELTACONFIG (config)#

R-DELTACONFIG (config)# enable secret ******

Этот пароль будет единым для всех пользователей.

Подробнее про режимы конфигурирования можно прочитать здесь.

Шаг 3. Включение удаленного управления

Для удаленного управления необходимо указать способ аутентификации пользователя командой login local

R-DELTACONFIG (config)#

line vty 0 4

login local

После выполнения этого шага и при условии, что интерфейс управления маршрутизатора доступен пользователю, становится возможным подключение к маршрутизатору с помощью протокола telnet. Для этого необходимо из командной строки рабочей станции администратора выполнить команду

C:\Documents and Settings\***> telnet 192.168.0.1

Должен последовать запрос пользователя и пароля, которые были заданы в шаге 1. После успешной авторизации будет доступен упрощенный режим управления маршрутизатора (со стрелкой «>«). Для доступа к привилегированному режиму (#) необходимо ввести команду enable, а после пароль из шага 2.

Шаг 4 Настройка SSH

При использовании протокола Telnet (TCP порт 23) все команды и данные о конфигурировании устройства передаются в открытом виде, что потенциально небезопасно. Для защиты подключения используется протокол SSH (TCP порт 22).

Для настройки подключения через протокол SSH необходимо задать имя домена (любое), сгенерировать криптографический ключ доступа и включить сам протокол SSH версии 2.

R-DELTACONFIG (config)#

ip domain-name deltaconfig.ru

crypto key generate rsa

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

// после запроса необходимо указать 1024

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable. [OK]

ip ssh ver 2

После выполнения этого шага появляется возможность подключаться через SSH с помощью специальной программы, поддерживающей данную функцию, например putty. Скачать можно по этой ссылке.

Шаг 5. Ограничение подключения к маршрутизатору только через SSH

Для того, чтобы исключить возможность подключения к маршрутизатору по протоколу Telnet необходимо ввести следующие команды:

R-DELTACONFIG (config)#

line vty 0 4

transport input ssh

После этого удаленный доступ к консоли устройства будет невозможен кроме как по протоколу SSH.

Дополнительно можно ограничить доступ к управлению маршрутизатором или коммутатором Cisco только с определенных ip адресов. Как это сделать описано в этой статье.

Важно!

Будьте осторожны с доступом на устройства. Не пренебрегайте защитой подключения и ограничения круга лиц, допущенных к управлению.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG# write

Building configuration.

[OK]

Как подключиться к роутеру по ssh cisco

Поговорим о том как настроить ssh доступ на маршрутизаторы Cisco.

SSH (Secure SHell) — сетевой протокол прикладного уровня, используется для удалённого управление различным оборудованием и операционными системами, а также для туннелирование TCP-соединений для просмотра, редактирования и передачи файлов, шифрует весь передаваемый трафик.

По умолчанию для управления оборудованием cisco используется протокол telnet, который является незащищённым и передаёт данные и пароли в открытом виде. Для обеспечения безопастности сетевого оборудования Cisco рекомендуется отключать протокол telnet, а для управления использовать протокол ssh.

Настройку ssh доступа на оборудование cisco

Заходим в привилегированный режим.

Настраиваем параметры необходимые для генерации ключа используемого ssh.

Устанавливаем точную текущую дату и время.

Входим в режим конфигурирования.

Задаем домен, если у вас нет домена можно указать любой домен например cisco.com.

Задаем имя роутера.

Задаем версию протокола ssh. Рекомендуется версия 2.

Задаем количество попыток подключения по ssh.

Задаем хранение пароли в зашифрованном виде.

Включаем протокол aaa.

Создаем пользователя admin с паролем qwerty и максимальными уровнем привелегий 15.

Задаем пароль qwerty для привилегированного режима.

Генерируем rsa ключ для ssh длиной желательно не менее 1024.

Разрешаем доступ по ssh только из определенной сети (192.168.1.0/24).

Входим в режим конфигурирования терминальный линий.

Разрешаем доступ только по ssh.

По умолчанию журнальные сообщения могут выводиться в независимости от того набирает пользователь какие либо команды или нет, прерывая исполнение текущих команд. Включая logging synchronous маршрутизатор начинает дожидаться завершения текущей команды и вывода ее отчета.

Как подключиться к роутеру по ssh cisco

Добрый день уважаемые читатели, сегодня хочу вам рассказать, как производится настройка ssh cisco. Если вы только начинающий сетевой инженер, то вы должны себе уяснить, что хоть устройства Cisco и имеют GUI интерфейс управления, его никто не использует, так как соединение ssh надежнее и подтверждает, что человек, который по нему подключился как минимум знает, что делает. Еще одним из преимуществ является, то что ssh соединение, это просто консольный ввод команд, а значит он кушает меньше трафика и требует меньшую сетевую пропускную способность, в отличии от графического GUI интерфейса, а это означает, что вы легко сможете управлять устройством из мест, где очень слабый интернет.

Что такое ssh соединение

Прежде чем, что то настраивать я всегда вам рекомендую разобраться в базовых понятиях и принципах работы нужной технологии. И так, что же такое ssh соединение > Secure Sh el l или в простонародье ssh, это безопасная оболочка, реализованная посредством сетевого протокола, работающего на прикладном уровне модели OSI, благодаря ему вы можете производить удаленное управление операционной системой (или устройством на котором она работает), производить туннелирование TCP соединений, для передачи файлов. Многие из вас сразу могут провести аналогию с протоколом telnet, но есть одно но, ssh соединение шифрует и передаваемые пароли и весь остальной трафик. Самое классное, что при работе за удаленным компьютером через данную командную оболочку можно передавать по зашифрованному каналу медиа и видео потоки, далеко за примером ходить не буду, веб камеры.

По умолчанию ssh соединение работает по 22 TCP порту. Данные шифруются с помощью симметричного шифрования, используя алгоритмы:

- 3DES

- Blowfish

- AES

Целостность передачи данных проверяется с помощью хэшей CRC32 в SSH1 или HMAC-SHA1/HMAC-MD5 в SSH2

Настройка ssh cisco

И так давайте рассмотрим как производится настройка ssh cisco, я буду это показывать на примере симулятора Cisco packet tracer, но отличий от реального оборудования вы не обнаружите. До этого мы уже создали локального пользователя net_admin. Давайте включим ssh соединение и дадим ему возможность подключаться через него.

Заходим в режим конфигурирования и вводим.

vty означает виртуальный терминал

Как включить ssh в Cisco на примере Cisco 2960+48TC-S-01

Дальше включаем ssh для входящего трафика

transport input ssh

![]()

Как включить ssh в Cisco на примере Cisco 2960+48TC-S-02

Говорим что авторизация будет через локальное хранилище учетных записей, выходим и сохраняем настройки.

![]()

Как включить ssh в Cisco на примере Cisco 2960+48TC-S-03

так же может потребоваться сгенерировать ключ шифрования, бывают случаи, что вы все включили, а ssh соединение не проходит, и происходит это из за того, что нет ключа, давайте покажу как его сгенерировать в ручную.

На вопрос какой размер ключа, я ответил 768

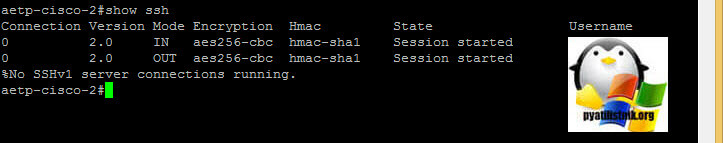

Посмотреть сгенерированный ssh ключ, можно командой:

Посмотреть текущие ssh соединения можно командой:

Обратите внимание, что тут видно версию ssh, у меня это ssh 2.0

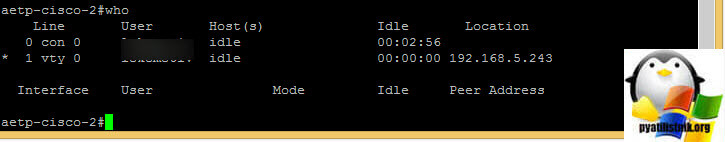

Еще есть полезная команда who, она показывает и консольные соединения и еще Ip адреса откуда идет подключение.

Безопасность ssh соединения Cisco

Очень важным моментом настройки ssh cisco, является еще и безопасность, все конечно здорово, что трафик шифруется, но нам нужно желательно изменить порт подключения на нестандартный и ограничить количество попыток соединения, ниже этим и займемся.

Для начала давайте ограничим количество попыток соединения по ssh протоколу, пишем:

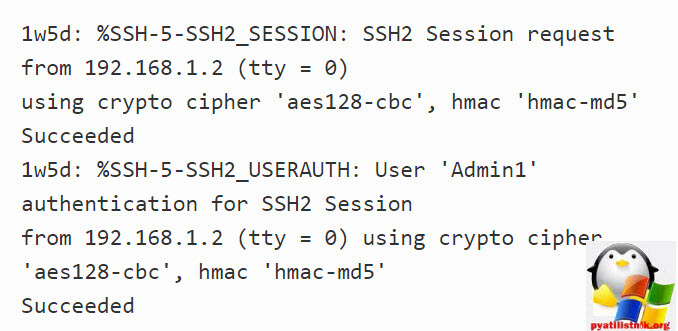

Сразу включим занесение всех событий по терминалу в журнал. Это даст информацию кто и с каких ip адресов пытался подключиться. Если вы вдруг обнаружите большое количество сообщений, в которых идет попытка залогиниться с ошибкой, то у вас подбирают пароль.

В таких случаях, да и вообще в принципе настройка ssh cisco всегда должна быть на нестандартный порт, например 2233

deny tcp any host 192.168.2.1 eq 22

Применим access-list к внешнему интерфейсу маршрутизатора

ip address 192.168.2.1 255.255.255.0

ip access-group ssh_22

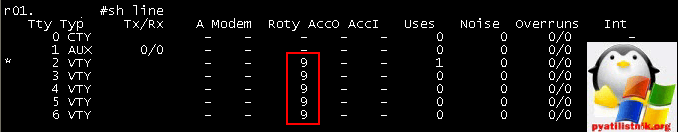

Теперь давайте назначим созданный rotary на виртуальный терминал vty

Если хотите, то можете вообще указать отдельному vty, но учтите, что если терминал будет занят, то подключиться у другого не получиться.

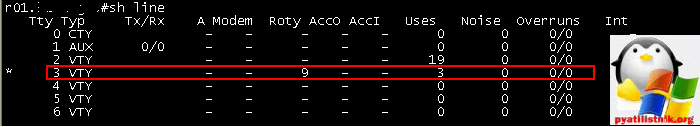

Если стоит задача ограничить ssh подключение двумя сессиями, то вот команда:

Ограничение времени timeoutá (по дефолту 300 секунд). SSH сервер прерывает соединение, если не передаются никакие данные в течение этого времени ожидания.

Для того, чтобы вам подключиться по ssh соединению, нужно скачать любую программу для этого, у меня это putty, во вкладке session в поле Host name я ввожу Ip адрес устройства к которому я буду подключаться, протокол ставлю ssh и порт 22, нажимаю Open.