Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов.

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

Как закрыть порты на роутере

Проброс портов и настройка роутера для внешнего доступа | Роутеры (маршрутизаторы) | Блог

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

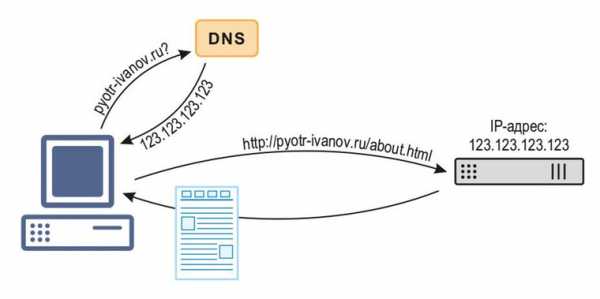

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

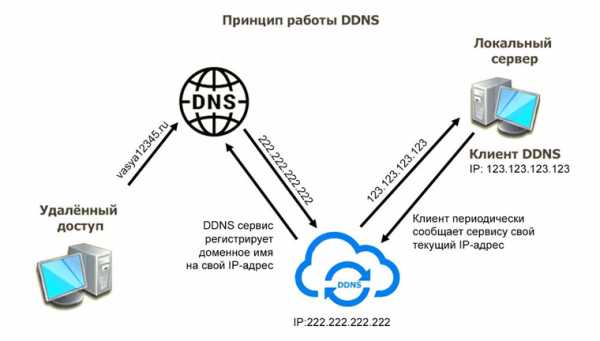

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

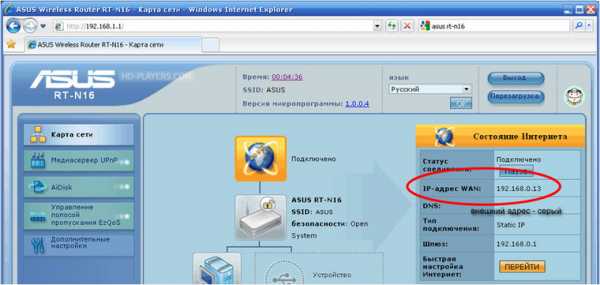

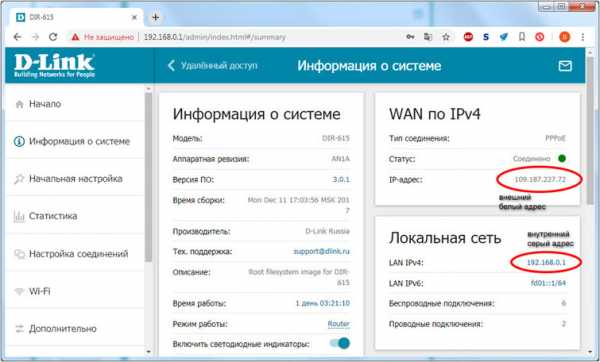

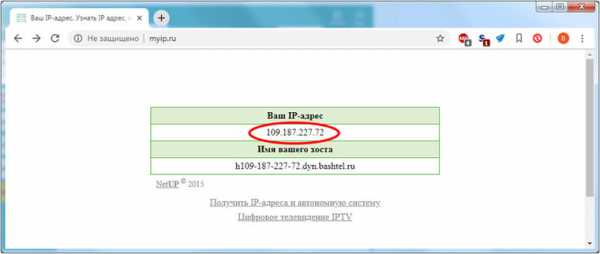

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

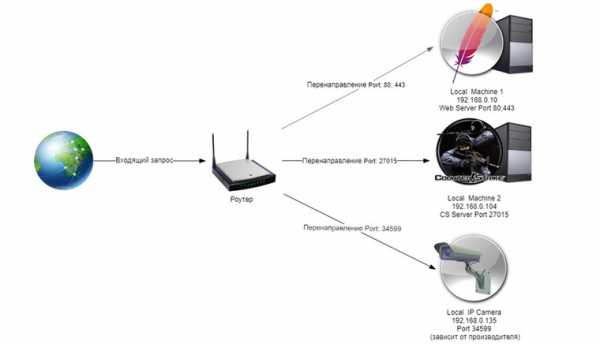

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

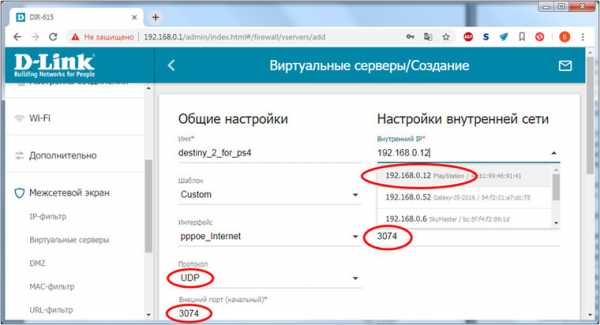

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

TCP: 5222, 5795:5847

TCP: 80, 1119, 3724, 6113

TCP: 27015:27030, 27036:27037

TCP: 27015:27030, 27036:27037

TCP: 80, 443, 5222, 5223, 6881, 6900:6905, 50010:50014

UDP: 5222, 5795:5847

UDP: 4380, 27000:27031, 27036

UDP: 4380, 27000:27031, 27036

UDP: 53, 1900, 3432, 3478, 3479, 5060, 5062, 6881, 12000:29999, 30443, 32800:32900

Настраиваем проброс портов

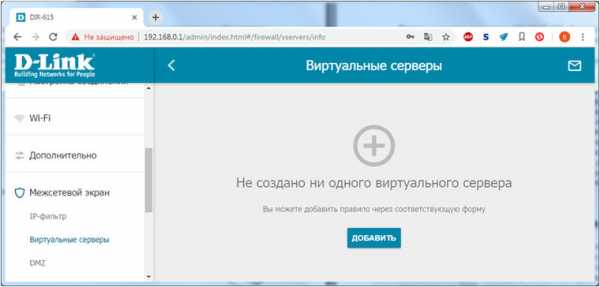

Пробросы настраиваются в админ-панели роутера на вкладке «Виртуальные серверы», «NAT», «Переадресация портов», «Трансляция сетевых адресов» и т. п. Они могут быть вложенными во вкладки «Интернет», «Переадресация», «Брандмауэр» или «Безопасность». Все зависит от марки и модели роутера.

Вам нужно определить, какие порты и какой протокол (UDP или TCP) использует программа, для которой вы настраиваете правило. Также следует задать статический IP-адрес для устройства, на которое пробрасывается порт — это делается в настройках DHCP и подробно разбиралось в статье про родительский контроль. Все эти данные следует ввести в соответствующие поля.

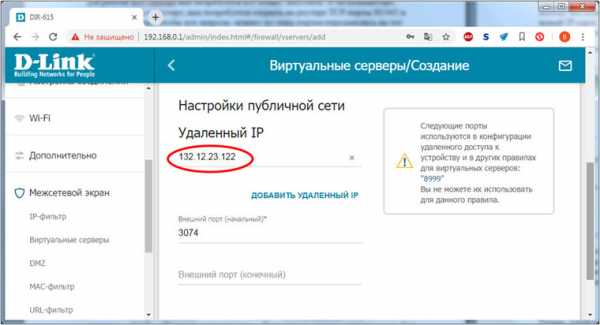

Некоторые роутеры позволяют задать также и внешний IP-адрес (или диапазон адресов). Так что если вы знаете IP-адрес, с которого будет идти обращение к вашему устройству (например, адрес игрового сервера), то его следует также ввести на странице — это повысит безопасность соединения.

Теперь все обращения с адреса 132.12.23.122 к порту 3074 вашего роутера он автоматически «перебросит» к вашей приставке PlayStation.

Больше пробросов для разных задач!

Аналогично производится настройка для других программ — и это могут быть не только игры:

задав порт и настроив удаленное управление для uTorrent, можно управлять его загрузками из любой точки мира с помощью браузера;

проброс портов часто требуется для специализированных программ удаленного управления компьютером; более простые, «гражданские» программы могут работать без этого — подробнее о них можно прочитать в этой статье;

для запуска на домашнем компьютере ftp-сервера потребуется открыть и пробросить управляющий порт 21 и отдельный диапазон портов для передачи данных;

пробросив порт 554 на домашнюю IP-камеру, которая умеет передавать видео по протоколу RTSP, можно будет подключиться к ней любым видеоплеером с поддержкой RTSP, вроде VLC;

проброс порта 3389 позволит задействовать службу RDP (Remote Desktop Protocol) в Windows для получения удаленного доступа к рабочему столу компьютера.

DDNS — зачем нужен и как настроить

Если IP-адрес постоянный, то его можно запомнить. Но если он меняется, запоминать его тяжело. Для решения этой проблемы предназначены службы динамического DNS. Вам будет достаточно запомнить определенное доменное имя.

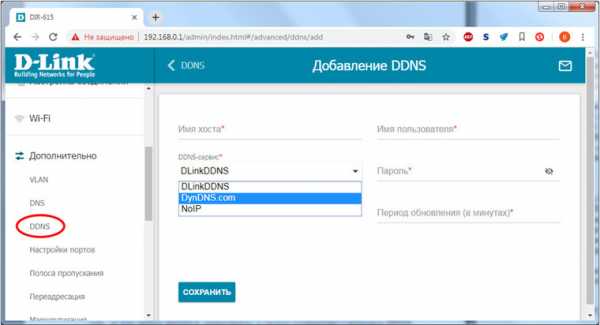

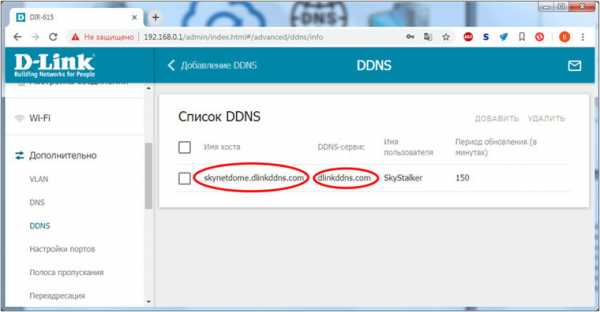

Сервисы DDNS бывают платные и бесплатные, с разным набором возможностей и характеристик. Но пользоваться лучше теми, которые предусмотрел производитель роутера — когда внешний IP-адрес роутера поменяется, они с DDNS сами договорятся, без вашей помощи. Найдите вкладку «DDNS» или «Динамический DNS» в веб-интерфейсе вашего роутера. В пункте «сервис-провайдер» или «DDNS-сервис» вам будет предложен список из нескольких сервисов, можете выбрать любой. Многие производители роутеров имеют собственные DDNS-сервисы — довольно ограниченные в настройках, зато бесплатные. Это DLinkDDNS.com для роутеров D-Link, KeenDNS для роутеров Zyxel, «Облако ТР-Link» для роутеров TP-Link и т. п.

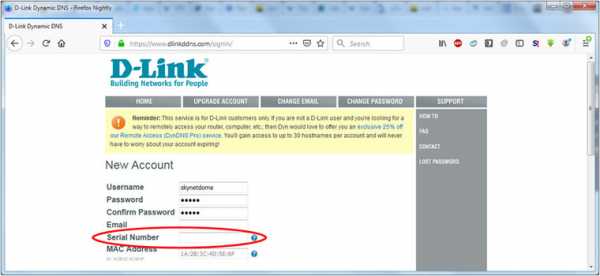

Определившись с будущим сервисом DDNS, нужно зайти на его сайт и создать аккаунт. Бесплатные DDNS-сервисы производителей роутеров могут потребовать ввести серийный номер устройства или как-то иначе подтвердить, что вы работаете с роутером их производства — у каждого производителя по-разному.

Далее вам предложат задать доменное имя для своего домашнего сервера — обычно это домен третьего уровня (то есть vash_vybor.DDNS-service.com). После этого уже можно вернуться в веб-интерфейс и настроить привязку созданного аккаунта к своему роутеру.

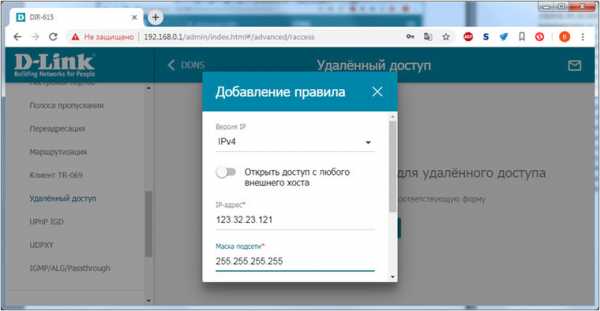

Удаленное управление роутером

Во всех прочих руководствах рекомендуется запрещать удаленное управление роутером. Но здесь желательно его разрешить — будет крайне обидно, если вы, например, при пробросе портов упустили какую-то мелочь и не можете из-за этого «достучаться» до сети, будучи в командировке или в отпуске. Удаленное управление роутером позволит внести необходимые исправления и получить доступ.

Разрешите «Удаленный доступ» в веб-интерфейсе и задайте правила удаленного доступа. Так, если вам известен постоянный IP-адрес компьютера, с которого вы будете производить настройку, его следует задать — это увеличит безопасность вашей сети.

Если же вы хотите получить возможность доступа к роутеру с любого устройства, подключенного к Интернету, это тоже можно сделать, но обязательно задайте сложный пароль на доступ к веб-интерфейсу — иначе ваша локальная сеть станет «легкой добычей» для хакеров.

VPN как крайний выход

Если провайдер выдает «серый» адрес и никак не желает давать «белый», даже за деньги, придется использовать VPN.

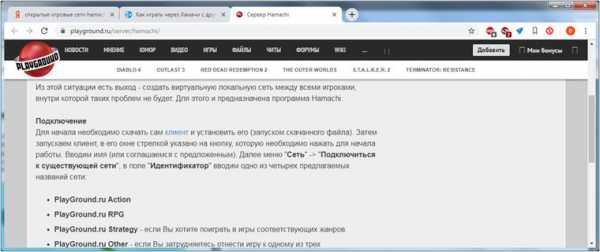

Обычно VPN-сервисы предоставляют выход в сеть через сервер в любой точке мира — Private Internet Access, TorGuard, CyberGhost VPN, Game Freedom и т. п. Бесплатных среди них нет, но для удаленного доступа к своему компьютеру или командных игр вам «внешний» сервер и не нужен. Достаточно создать «виртуальную сеть» из своего домашнего компьютера и, например, рабочего. Или ноутбука для поездок, с которого вы ходите получать доступ к домашней сети. Или всех компьютеров ваших игровых друзей. Достаточно выбрать какую-нибудь из бесплатных VPN-утилит, например, Hamachi, Remobo, NeoRouter и т. д. И запустить ее на всех компьютерах, которые нужно объединить.

Прелесть в том, что это можно сделать без настройки роутера, с самого «серого» адреса и под самым «злобным» файрволом. Можно соединить в сеть и больше двух компьютеров, хотя в бесплатных версиях их количество ограничено.

Кроме того, в Интернете существует множество открытых (без пароля) VPN, созданных специально для игр — вам остается только найти VPN вашей любимой игры, подключиться к ней с помощью одной из вышеупомянутых утилит — и играть. Чуть сложнее дело обстоит с играми, в которых требуется подключение к игровому серверу.

Существуют VPN-сети с запущенными серверами популярных игр, но пользователей на них в разы меньше, чем на открытых серверах. Кроме того, такие сервера есть не для всех игр. Сыграть в World of Tanks или World of Warcraft с помощью таких утилит не получится, придется раскошеливаться на полноценный VPN-сервис. Но об этом — в следующий раз.

Как увидеть заблокированные порты на маршрутизаторе | Small Business

По умолчанию Windows и сетевой маршрутизатор открывают некоторые порты, используемые для Интернета и веб-приложений, таких как электронная почта, просмотр веб-страниц, передача файлов FTP и другие важные задачи. Если вы хотите использовать другие бизнес-приложения, требующие подключения к Интернету, возможно, вам придется открыть их вручную. Если вы хотите проверить отключенные или закрытые порты на своем маршрутизаторе, вы обнаружите, что устройство, вероятно, не предоставляет средства для этого.Тем не менее, вы можете определить заблокированные порты, выяснив, какие из них открыты или активны.

Использование команды Netstat

Нажмите «Windows-R», чтобы открыть окно «Выполнить».

Введите «cmd» — без кавычек здесь и везде — в поле «Открыть», затем нажмите «Enter». Если отображается сообщение контроля учетных записей пользователей, нажмите кнопку «Да». Откроется окно командной строки.

Введите «netstat -a» в командной строке и нажмите «Enter». Через несколько секунд все порты на компьютере открываются.Найдите все записи, которые имеют значение «ESTABLISHED», «CLOSE WAIT» или «TIME WAIT» под заголовком «State». Эти порты также открыты на маршрутизаторе. Другие записи в списке могут иметь значение статуса «LISTENING». Эти порты открыты на компьютере, но могут быть открыты или не открыты на маршрутизаторе.

Просмотр открытых портов на маршрутизаторе

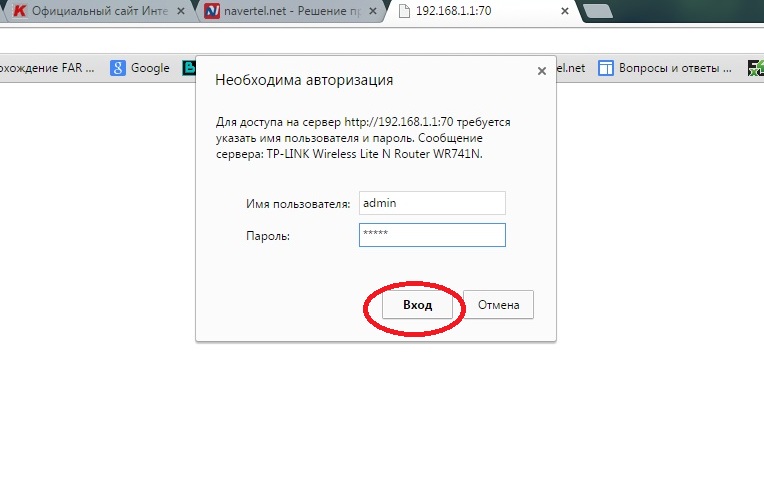

Откройте предпочтительный веб-браузер, введите IP-адрес для страницы входа на маршрутизаторе в адресную строку и нажмите «Enter».«Если вы не знаете IP-адрес по умолчанию, используемый для доступа к странице входа в систему маршрутизатора, обратитесь к руководству пользователя или руководству по устройству. Во многих случаях IP-адрес по умолчанию -« 192.168.0.1 »,« 192.168. 1.1 »или что-то подобное.

Введите имя пользователя и пароль администратора для маршрутизатора и нажмите« Enter ». Либо нажмите кнопку« Войти »или« Войти ». Обратитесь к руководству пользователя или руководству, если вы не меняли учетные данные для входа по умолчанию и не знают имя пользователя и пароль по умолчанию.

Щелкните вкладку «Переадресация портов», «Приложения», «Игры» или другую аналогичную вкладку или ссылку на панели управления маршрутизатора. После того, как вы нажмете ссылку, на новой странице отобразятся все порты для конкретных приложений, открытые на маршрутизаторе.

- Вы также можете бесплатно выполнять сканирование открытых портов в Интернете. Такие сайты, как AuditMyPC.com, WebHubTools и T1 Shopper, позволяют выполнять сканирование открытых портов на вашем маршрутизаторе и компьютерах, подключенных к сети (ссылки в ресурсах).

- Некоторые порты открываются безопасно, например, те, которые используются для доступа в Интернет, электронной почты и передачи файлов по FTP.Общие номера портов, которые обычно могут быть открыты, включают 21, 25, 80, 110, 139 и 8080. По умолчанию эти номера портов обычно активны и открыты в большинстве маршрутизаторов. Многие другие, возможно, придется оставаться открытыми из-за того, что на компьютерах, подключенных к сети, установлены законные приложения.

- Если конкретный порт не отображается как открытый в окне Netstat, на дисплее состояния открытого порта вашего маршрутизатора или при сканировании открытых портов, вы можете с уверенностью предположить, что маршрутизатор не разрешает доступ к этому порту. Если сканирование открытых портов, выполняемое на веб-сайте безопасности, выявляет какие-либо открытые нестандартные порты, обратитесь к документации для всех приложений, которым требуется доступ к Интернету, прежде чем произвольно закрывать нестандартные порты.

- Существует 65 535 приложений и процессов с различными номерами портов, которые могут использоваться для отправки и передачи данных через Интернет. Вообще говоря, открытие меньшего количества портов на маршрутизаторе или компьютере повышает безопасность всех компьютеров, подключенных к сети.

- Если вы обнаружите открытые нестандартные порты, не используемые легитимными приложениями, заблокируйте доступ к ним в настройках конфигурации вашего маршрутизатора. Кроме того, запустите тщательное сканирование на наличие вирусов и вредоносных программ на всех компьютерах сети, чтобы избавить системы от любых вредоносных программ или вирусов, которые могут быть ответственны за открытые порты.

- Для трафика данных доступно 65 536 портов TCP и такое же количество портов UDP. В большинстве случаев сканирования первых 1000 портов маршрутизатора будет достаточно для обнаружения вредоносных программ или прослушивающих приложений. Тем не менее, если вы хотите выполнить полное сканирование открытых портов на маршрутизаторе или компьютерах, сканирование всех доступных портов займет значительное время.

- Если у вас есть доступ к компьютеру за пределами вашей сети, вы можете загрузить и установить приложение безопасности, которое позволит вам сканировать все порты на маршрутизаторе и подключенных к нему компьютерах.Если вы можете настроить ПК вне локальной сети, размещенной на маршрутизаторе, вы можете загрузить такие приложения, как NMAP или NetScanTools, которые выполняют полное сканирование системы для любого IP-адреса в сети (ссылки в Ресурсах). Однако, чтобы использовать приложения на внешнем компьютере, вам необходимо предоставить доступ к внутренней сети по IP-адресу системы с приложением сканирования. Открыть доступ к сети можно в настройках конфигурации роутера.

Как открыть или пробросить порт на роутере

Обновлено: 24.01.2018 компанией Computer Hope

В некоторых играх и приложениях может потребоваться открыть один или несколько портов или настроить переадресацию портов на домашнем маршрутизаторе. Ниже приведены действия, необходимые для большинства маршрутизаторов, а также дополнительная справка и предложения по устранению возникших проблем.

Порты на маршрутизаторе часто закрываются, чтобы предотвратить несанкционированный доступ к вашей домашней сети. Открытие дополнительных портов на вашем маршрутизаторе может снизить общую безопасность вашей сети.

Если вы хотите открыть порты, чтобы предоставить доступ к игре или приложению, например BitTorrent, убедитесь, что это абсолютно необходимо. В некоторых ситуациях доступ может блокировать брандмауэр на вашем компьютере или маршрутизаторе. Попробуйте временно отключить брандмауэр, чтобы убедиться, что это не вызывает у вас проблем.

- Чтобы использовать переадресацию портов, сначала определите локальный IP-адрес компьютера.

- Откройте конфигурацию вашего маршрутизатора.

- В конфигурации маршрутизатора найдите настройки переадресации портов, часто в таких разделах, как Приложения и игры или Переадресация портов .Если у вас возникли проблемы с поиском этих настроек, мы предлагаем попробовать сайт переадресации портов, чтобы узнать точные действия на вашем маршрутизаторе или обратиться к документации вашего маршрутизатора.

- На экране переадресации порта появляется экран, похожий на один из приведенных ниже примеров.

Однопортовая переадресация

На следующем рисунке в качестве примера с переадресацией одного порта у вас есть разные поля, которые необходимо заполнить.

Во-первых, Application Name — это имя, данное для описания портов, которые вы открываете.В нашем примере ниже вы можете видеть, что у этого маршрутизатора есть раскрывающиеся меню и пустые поля. Если вы открываете общий порт, такой как FTP, выбор этого параметра включает этот порт. Однако в большинстве случаев вам нужно ввести имя приложения. Например, вы должны ввести название игры.

Далее идет Externet Port и Internet Port . Введите порт, который вы хотите открыть, в обоих этих полях. Например, если вы открывали порт 88, вы должны ввести 88 в оба поля.

Далее идет протокол , который часто может быть TCP, UDP или , оба . Если вы не уверены в том, какой именно протокол нужен, используйте оба. Если у вас нет опции Оба, создайте два открытых порта для TCP и UDP.

Далее идет To IP-адрес , который является IP-адресом компьютера или сетевого устройства. Этот порт перенаправляется в сеть.

Наконец, когда все эти значения настроены, отметьте поле Включено и нажмите кнопку Сохранить изменения .

Перенаправление диапазона портов

Если вашему приложению или игре требуется диапазон портов, например 6112-6119, ваш маршрутизатор должен иметь раздел переадресации диапазона портов (показан ниже). В этом разделе вы должны выполнить те же шаги, что и упомянутые выше, однако вместо ввода отдельного порта вы должны ввести начальный и конечный номер порта. Например, если вам были даны инструкции открыть порт 6112-6119, вы должны ввести 6112 в качестве начального порта и 6119 в качестве конечного порта.

Наконец, если после включения переадресации портов вы по-прежнему сталкиваетесь с проблемами, связанными с тем, что другой компьютер или приложение видит ваш компьютер, возможно, потребуется включить DMZ. Часто этот параметр находится в той же области конфигурации маршрутизатора, что обсуждался выше, и может быть изменен с отключено на включено .

Проверка, может ли внешняя сеть видеть новый порт

Несколько служб могут проверить, распознается ли ваш вновь открытый порт.Мы предлагаем попробовать Canyouseeme и инструмент проверки портов от Portforward.

Решено: Как закрыть порт?

Я использую список доступа для закрытия порта при входе из Интернета, но когда я сканирую порт из Интернета, порт все еще открыт (например, 53 или домен). Есть у кого-нибудь идеи?

У меня есть маршрутизатор Cisco 1921 на iOS 15.3

Вот часть моей конфигурации:

ip access-group RESTRICT_ENTRY_INTERNET in

ip nat outside 9 виртуальная сборка в

номеронабиратель пул 1

ppp аутентификация pap callin

ppp chap имя хоста xxxxxxxxxx

ppp chap пароль 0 xxxxxxxxxxxx

ppp chap пароль 0 xxxxxxxxxxxx

9ppxx пароль xxxxxxxxxx

ip access-list расширенный RESTRICT_ENTRY_INTERNET

deny tcp any any eq telnet

deny tcp any any eq 22

deny tcp any any eq www

deny tcp any any eq www

deny tcp any any eq 443

enable tcp any any eq 443

allow любой любой домен eq

Решено: Как мне открыть порты на моем маршрутизаторе?

У меня есть маршрут 3945, и мне нужно открыть порт 6969, но когда я запускаю на нем анализатор портов из своей внутренней сети, я получаю следующий отчет:

Запуск Nmap 7.70 (https://nmap.org) в 2019- 05-30 17:28 по восточному поясному времени

NSE: загружено 148 скриптов для сканирования.

NSE: предварительное сканирование сценария.

Запуск NSE в 17:28

Завершение NSE в 17:28, прошло 0,00 с

Запуск NSE в 17:28

Завершено NSE в 17:28, 0.Прошло 00 секунд

Начало сканирования Ping в 17:28

Сканирование 166.168.999.999 [4 порта]

Завершено сканирование Ping в 17:28, прошло 0,17 секунды (всего 1 хост)

Запуск параллельного разрешения DNS для 1 хоста. в 17:28

Завершено параллельное разрешение DNS для 1 хоста. в 17:28, прошло 0,11 с

Запуск SYN Stealth Scan в 17:28

Сканирование 999.sub-166-168-999.myvzw.com (166.168.999.999) [65535 портов]

Обнаружен открытый порт 80 / tcp на 166.168 .999.999

Обнаружен открытый порт 22 / tcp на 166.168.999.999

Обнаружен открытый порт 1720 / tcp на 166.168.999.999

Обнаружен открытый порт 443 / tcp на 166.168.999.999

Обнаружен открытый порт 23 / tcp на 166.168.999.999

Обнаружен открытый порт 9131 / tcp на 166.1685.999.999 Открыто 9000 порт 5061 / tcp на 166.168.999.999

Обнаружен открытый порт 2443 / tcp на 166.168.999.999

Обнаружен открытый порт 4131 / tcp на 166.168.999.999

Синхронизация скрытого сканирования SYN: выполнено около 43,86%; ETC: 17:29 (осталось 0:00:40)

Обнаружен открытый порт 2000 / tcp на 166.168.999.999

Обнаружен открытый порт 6131 / tcp на 166.168.999.999

Обнаружен открытый порт 5060 / tcp на 166.168.999.999

Обнаружен открытый порт 2131 / tcp на 166.168.999.999

Завершено скрытое сканирование SYN в 17:30, прошло 104,21 с ( 65535 всего портов)

Запуск сканирования службы в 17:30

Сканирование 13 служб на 999.sub-166-168-999.myvzw.com (166.168.999.999)

Завершено сканирование службы в 17:32, прошло 156,28 с (13 служб на 1 хосте)

Запуск обнаружения ОС (попытка №1) против 999.sub-166-168-999.myvzw.com 166.168.999.999)

Запуск Traceroute в 17:32

Завершение Traceroute в 17:32, прошло 0,01 с

Инициирование параллельного разрешения DNS 2 хостов. в 17:32

Завершено Параллельное разрешение DNS 2 хостов. в 17:32, прошло 0,10 с

NSE: Сканирование скриптов 166.168.999.999.

Запуск NSE в 17:32

Завершение NSE в 17:33, прошло 15,42 с

Инициирование NSE в 17:33

Завершено NSE в 17:33, прошло 1,02 с

Отчет о сканировании Nmap для 999.sub-166-168-999 .myvzw.com (166.168.999.999)

Хост работает (задержка 0,00038 с).

Не показано: 65522 закрытых порта

ВЕРСИЯ СЛУЖБЫ СОСТОЯНИЯ ПОРТА

22 / tcp open ssh Cisco SSH 1.25 (протокол 1.99)

| ssh-hostkey:

| 1024 1c: a5: 0a: . 8f: 5a (RSA1)

| _ 1024 bf: 4 . e3: 5c: 97 (RSA)

| _sshv1: Сервер поддерживает SSHv1

23 / tcp open telnet Cisco IOS telnetd

80 / tcp открыть http Cisco IOS http config

| http-auth:

| HTTP / 1.1 401 Неавторизовано \ x0D

| _ Базовая область = level_15 или view_access

| _http-server-header: cisco-IOS

| _http-title: У сайта нет заголовка.

443 / tcp открыть ssl / http Cisco IOS http config

| http-auth:

| HTTP / 1.1 401 Неавторизовано \ x0D

| _ Базовая область = level_15 или view_access

| http-methods:

| _ Поддерживаемые методы: GET POST OPTIONS

| _http-server-header: cisco-IOS

| _http-title: У сайта нет заголовка.

| ssl-cert: Subject: commonName = IOS-Self-Signed-Certificate-3865562159

| Альтернативное имя субъекта: DNS: TDC_CME_Router.local

| Эмитент: commonName = IOS-Self-Signed-Certificate-3865562159

| Тип открытого ключа: RSA

| Биты открытого ключа: 1024

| Алгоритм подписи: md5WithRSAEncryption

| Не действует до: 2018-12-20T15: 32: 42

| Не действует после: 2020-01-01T00: 00: 00

| MD5: 739b 4. 3ae6

| _SHA-1: f02e 7 . d 9a3f

| _ssl-date: 2019-05-30T21: 34: 51 + 00: 00; +1 мин. 53 сек. От времени сканера.

1720 / tcp открыть h423q931?

2000 / tcp открыть cisco-sccp?

2131 / tcp open telnet Cisco router telnetd

2443 / tcp open tcpwrapped

4131 / tcp open tcpwrapped

5060 / tcp open sip-proxy Cisco SIP Gateway (IOS 15.2.4.M1)

| _sip-методы: INVITE, OPTIONS: INVITE, OPTIONS BYE, CANCEL, ACK, PRACK, UPDATE, REFER, SUBSCRIBE, NOTIFY, INFO, REGISTER

5061 / tcp open tcpwrapped

6131 / tcp open tcpwrapped

9131 / tcp open tcpwrapped

41, подробные сведения об ОС: 17 836, Cisco 1851, Cisco 2800 или 2900 (IOS 12.4-15.1), Cisco Aironet серии 2600 (IOS 15.2 (2))

Сетевое расстояние: 2 перехода

Прогнозирование последовательности TCP: Сложность = 257 (Удачи!)

Генерация последовательности IP-идентификаторов: случайная

Информация об услуге: ОС: IOS; Устройства: коммутатор, роутер; CPE: cpe: / o: cisco: ios

Результаты сценария хоста:

| _clock-skew: mean: 1m52s, отклонение: 0s, медиана: 1m52s \

TRACEROUTE (с использованием порта 554 / tcp)

HOP RTT ADDRESS

1 0,00 мс 192.168.69.2

2 0,00 мс 999.sub-166-168-999.myvzw.com (166.168.999.999)

NSE: Скрипт после сканирования.

Запуск NSE в 17:33

Завершение NSE в 17:33, прошло 0,00 с

Запуск NSE в 17:33

Завершено NSE в 17:33, прошло 0,00 с

Чтение файлов данных из: C: \ Program Files (x86) \ Nmap

Обнаружение ОС и служб выполнено. Пожалуйста, сообщайте о любых неверных результатах на https://nmap.org/submit/.

Nmap выполнено: 1 IP-адрес (1 хост активен) просканирован за 281,84 секунды

Отправлено сырых пакетов: 69434 (3,057 МБ) | Rcvd: 65945 (2,642 МБ)

Когда я проверяю порт 6969 из Интернета, он тоже говорит, что порты закрыты.

Мы используем Verizon 4G в качестве источника Интернета, и у нас ДЕЙСТВИТЕЛЬНО есть статический общедоступный IP-адрес от них.Я позвонил в Verizon, и они уверяют меня, что НЕ блокируют и не закрывают какие-либо порты. У нас не работает брандмауэр (пока) и на 3945 не настроена защита.

Тестирование портов из Интернета:

Порт 22 открыт

Порт 23 открыт

Порт 80 открыт

Порт 443 открыт

Порт 1720 открыт

Порт 2000 открыт

Порт 2131 открыт

Порт 2443 открыт

Порт 4131 открыт

Порт 6131 открыт

Порт 9131 открыт

Порт 5060 открыт

Порт 5061 открыт

Порт 6969 закрыт

Ниже приведен файл конфигурации без голосовых данных:

Текущая конфигурация: 37581 байт

!

! Последнее изменение конфигурации в 11:21:16 DST, пт, 31 мая 2019 г., автор: mdurham

! Конфигурация NVRAM последний раз обновлялась mdurham

в 15:38:57 DST, вторник, 28 мая 2019 г.! Конфигурация NVRAM последний раз обновлялась mdurham

, версия 15, в 15:38:57 DST, вторник, 28 мая 2019 г.2

временных меток службы отладки дата и время мс местное время

метки времени службы журнал datetime мс местное время год

шифрование пароля службы

внутренняя служба

порядковые номера службы

!

имя хоста TDC_CME_Router

!

маркер начала загрузки

маркер конца загрузки

!

!

включить секретный Cisco

!

no aaa новая модель

часовой пояс EST -5 0

летнее время DST повторяется

!

!

crypto pki trustpoint TP-self-signed-331159

enrollment selfsigned

subject-name cn = IOS-Self-Signed-Certificate-362159

revocation-check none

rsakeypair TP-self-signed-3318662159

!

!

крипто ИПК цепочки сертификатов TP-самозаверяющими-3318662159

сертификат самозаверяющими 01

3082024C 308201B5 A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 33333138 36363231 3539301E 170D3138 31323230 31353332

34325A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D33 33313836

36323135 3930819F 300D0609 2A864886 F70D0101 01050003 818D0030 818

8100A5F0 57625CEC 37B1607D 47A60EB5 00244B15 5EA26DEC EB978F82 898C21BF

2055FD43 5B44908C 52EB4C30 55933CC9 B0769DD7 2F5A61A3 724C2A81 3AC91269

E04CE747 D5E2CE31 11562908 F40832BA 71D503C9 29D5203E 2D7CE69E AD26D968

0E5D42FB 1F89D30D D4E7819F B35D4D3F 20BA83F9 7A9F44EE 98E09D74 E229BCED

8CE1EC47 7B2B8630 72F38E72 774F0706 0636B1EB FCEF7C3D D629630C 9063B1EB FCEF7C3D D629630C CED63B1509 ADD629630C 9063B2509 ADD629630C CED6325933 ADD629630C CED63259 ADD6295 FC99 E9AB32D1 C4980427 9CDB03BA 8C964379

B557EAC1 EB6DD51A 8B7F4967 908C54B6 ADC72EB8 D5678318 76FA7141 693AF1C1

7819D0E7 7C444619 4A285000 DAB9 9!

Профиль экспорта IP-трафика Режим Anveo

двунаправленный

!

!

!

!

!

!

!

ip dhcp smart-relay

ip dhcp relay опция информации

ip dhcp excluded-address 10.110.0.1 10.110.0.20

ip dhcp excluded-address 192.168.0.1 192.168.0.155

ip dhcp excluded-address 192.168.0.200 192.168.0.254

ip dhcp excluded-address 192.168.69.1 192.168.69.240

ip dhcp excluded-address 192.168. 70.1 192.168.70.20

ip dhcp excluded-address 192.168.200.1 192.168.200.240

ip dhcp excluded-address 192.168.50.1 192.168.50.200

!

ip dhcp pool Voice

сеть 10.110.0.0 255.255.255.0

default-router 10.110.0.1

option 150 ip 10.110.0.1

dns-server 1.1.1.1

аренда 0 12

!

ip dhcp pool Пользователи

сеть 192.168.69.0 255.255.255.0

default-router 192.168.69.1

dns-server 1.1.1.1

option 150 ip 10.110.0.1

lease 0 12

!

ip dhcp pool TempVMware

сеть 192.168.70.0 255.255.255.0

default-router 192.168.70.1

dns-server 192.168.50.100

lease 0 12

!

ip dhcp pool Wiireless

network 192.168.200.0 255.255.255.0

default-router 192.168.200.1

dns-server 1.1.1.1

option 150 ip 10.110.0.1

lease 0 12

!

ip dhcp pool VMware

network 192.168.50.0 255.255.255.0

default-router 192.168.50.1

dns-server 192.168.50.5

lease 0 12

!

!

!

ip name-server 1.1.1.1

ip name-server 8.8.8.8

ip name-server 4.2.2.2

ip inspect WAAS flush-timeout 10

ip cef

no ipv6 cef

!

аутентификация многоканального имени пакета

!

!

чат-скрипт ltescript «» «AT! CALL1» TIMEOUT 20 «OK»

шифрование пароля aes

!

!

лицензия udi pid C3900-SPE100 / K9 sn FOC1432C

лицензия принимает соглашение с конечным пользователем

лицензия загрузочного модуля c3900 технологический пакет securityk9

лицензионный загрузочный модуль c3900 технологический пакет uck9

hw-module pvdm 0/0

!

резервирование

таймер уведомления 60000

!

! Контроллер

Сотовая связь 0/3

!

!

track 10 ip sla 1 reachability

delay down 1 up 1

!

track 20 ip sla 2 reachability

delay down 1 up 1

!

!

!

interface Tunnel1

description mGRE — DMVPN Tunnel для удаленной поддержки клиентов

ip-адрес 172.16.0.1 255.255.0.0

no ip redirects

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 999

туннельный источник 166.168.999.999

туннельный режим gre multipoint

защита туннеля поддержка профиля ipsec

!

интерфейс Embedded-Service-Engine0 / 0

без IP-адреса

!

интерфейс GigabitEthernet0 / 0

без ip-адреса

без ip route-cache

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0 / 0.2

описание Sommer’s Network for Dish Network TV

инкапсуляция dot1Q 2

ip-адрес 192.168.0.253 255.255.255.0

ip nat внутри

ip virtual-reassembly в

no ip route-cache

ip tcp adjust-mss 1300

ip policy route-map clear-df

!

интерфейс GigabitEthernet0 / 0.50

описание «VMWare Server HP DL160 Server 3»

инкапсуляция dot1Q 50

ip-адрес 192.168.50.1 255.255.255.0

ip nat внутри

ip virtual-reassembly в

no ip route-cache

ip tcp adjust-mss 1300

ip policy route-map clear-df

!

интерфейс GigabitEthernet0 / 0.69

описание «Сеть передачи данных»

инкапсуляция dot1Q 69 родной

ip-адрес 192.168.69.1 255.255.255.0

ip nat внутри

ip virtual-reassembly в

no ip route-cache

ip tcp adjust-mss 1300

ip policy route-map clear-df

!

интерфейс GigabitEthernet0 / 0.110

описание «Голосовая сеть»

инкапсуляция dot1Q 110

ip-адрес 10.110.0.1 255.255.255.0

ip nat внутри

ip виртуальная повторная сборка в

no ip route-cache

ip tcp adjust-mss 1300

ip policy карта маршрута clear-df

!

интерфейс GigabitEthernet0 / 0.200

описание «Беспроводная сеть — гостевая сеть»

инкапсуляция dot1Q 200

ip-адрес 192.168.200.1 255.255.255.0

ip access-group 100 in

ip nat inside

ip virtual-reassembly in

no ip route-cache

ip tcp adjust -mss 1300

ip policy route-map clear-df

!

интерфейс GigabitEthernet0 / 1

описание «VMWare Server Dell R620 Server 1»

ip-адрес 192.168.51.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

no ip route-cache

ip tcp adjust-mss 1300

ip policy route-map clear-df

выключение

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0 / 2

нет ip-адреса

нет ip route-cache

выключение

дуплекс авто

скорость авто

!

интерфейс FastEthernet0 / 0/0

описание Подключение к Verizon 4G Internet

ip-адрес dhcp

ip nat за пределами

ip nat enable

ip виртуальная сборка в

выключение

дуплекс авто

скорость авто

!

интерфейс Integrated-Service-Engine1 / 0

без IP-адреса

выключение

без поддержки активности

!

интерфейс SM2 / 0

описание Unity-Express-Service

ip ненумерованный GigabitEthernet0 / 0.110

ip nat внутри

ip виртуальная повторная сборка в

сервисном модуле открытие при отказе

сервисный модуль ip адрес 10.110.0.2 255.255.255.0

сервисный модуль ip шлюз по умолчанию 10.110.0.1

!

интерфейс SM2 / 1

описание Внутренний интерфейс коммутатора, подключенный к сервисному модулю

без IP-адреса

!

interface Cellular0 / 3/0

ip-адрес согласован

no ip unreachables

ip nat за пределами

ip virtual-reassembly в

инкапсуляционный лист

интервал загрузки 30

номеронабиратель внутри полосы

номеронабиратель время ожидания 0

номеронабиратель строка ltescript

номеронабиратель watch-group 1

асинхронный режим интерактивный

время импульса 0

!

интерфейс Vlan1

нет IP-адреса

!

interface Dialer0

ip-адрес согласован

ip mtu 1452

ip nat outside

ip virtual-reassembly in

incapsulation ppp

dialer pool 1

dialer idle-timeout 0

dialer string 123456

dialer persistent

dialer-group 1

no cdp

!

!

роутер eigrp 1577

сеть 10.110.0.0 0.0.0.255

сеть 192.168.0.0

сеть 192.168.50.0

сеть 192.168.69.0

сеть 192.168.200.0

!

no ip forward-protocol nd

!

ip http server

ip http аутентификация локальная

ip http secure-server

ip http timeout-policy idle 60 life 86400 запросов 10000

ip http path flash: CME_GUI

!

no ip nat service sip udp port 5060

ip nat inside source list 151 interface Cellular0 / 3/0 overload

ip nat inside source static tcp 192.168.69.223 6969 интерфейс сотовой связи 0/3/0 6969

ip route 0.0.0.0 0.0.0.0 Cellular 0/3/0 track 10

ip route 0.0.0.0 0.0.0.0 192.168.0.254 10 track 20

ip route 4.2.2.2 255.255 .255.255 Cellular0 / 3/0

ip route 10.110.0.2 255.255.255.255 SM2 / 0

!

ip sla auto discovery

ip sla 1

icmp-echo 4.2.2.2 source-interface Cellular0 / 3/0

threshold 750

timeout 900

frequency 1

ip sla schedule 1 life forever start-time now

ip sla 2

icmp -эхо 192.168.0.254 source-ip 192.168.0.253

threshold 750

timeout 900

frequency 1

ip sla schedule 2 life forever start-time now

logging history size 500

access-list 20 note Сети, разрешенные в Интернет

access-list 20 разрешение 10.110.0.0 0.0.0.255

список доступа 20 разрешение 192.168.0.0 0.0.0.255

список доступа 20 разрешение 192.168.50.0 0.0.0.255

список доступа 20 разрешение 192.168.51.0 0.0.0.255

список доступа 20 разрешение 192.168 .69.0 0.0.0.255

список доступа 20 разрешение 192.168.200.0 0.0.0.255

список доступа 20 разрешить 172.16.0.0 0.0.255.255

список доступа 100 замечание «Заблокировать гостевую сеть для всего, кроме принтеров, ntp и Интернета

список доступа 100 разрешить хост udp 162.210.111.4 eq. ntp host 192.168.200.1 eq ntp

список доступа 100 разрешить IP любой хост 192.168.69.90

список доступа 100 разрешить IP любой хост 192.168.69.91

список доступа 100 разрешить IP любой хост 192.168.69.92

список доступа 100 разрешить IP любой 192.168.200.0 0.0.0.15

список доступа 100 запретить ip любой 192.168.0.0 0.0.255.255

список доступа 100 разрешить ip любой любой

список доступа 151 разрешить ip любой любой

список наблюдения за программой набора номера 1 ip 5.6.7.8 0.0.0.0

список наблюдения за программой набора номера 1 задержка проверки маршрута начальная 60

список дозвона 1 задержка подключения 1

список дозвонщиков 1 протокол ip разрешение

!

nls resp-timeout 1

cpd cr-id 1

route-map clear-df allow 10

set ip df 0

!

!

line con 0

exec-timeout 0 0

logging synchronous

line aux 0

line 2

no Activation-character

no exec

transport Предпочтительный нет

транспортный ввод все

транспортная выходная панель telnet rlogin lapb-ta mop udptn v120 ssh

стоповые биты 1

строка 0/3/0

скрипт дозвона ltescript

модем InOut

no exec

транспортный ввод telnet

rxspeed 100000000

txspeed 50000000

строка 67

без символа активации

no exec

транспортный предпочтительный нет

транспортный ввод все

транспортный панель вывода telnet rlogin lapb-ta mop udptn v120 ssh

строка 131

без символа активации

no exec

предпочтительный транспорт отсутствует

транспортный ввод все

панель вывода транспортный telnet rlogin lapb-ta mop udptn v120 ssh

стоповые биты 1

строка vty 0 4

exec-timeout 0 0

уровень привилегий 15

Как ЗАКРЫТЬ порты на роутере

Есть роутер dlink 2640u, весьма себе приятная 4-х портовая железка с wi-fi. За nat’ом поднял ftp, порт пробросил, сделал nmap с другой машины, чтобы посмотреть открыл ли он порт. Результаты меня мягко говоря удивили:

Not shown: 988 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

80/tcp open http

135/tcp filtered msrpc

139/tcp filtered netbios-ssn

445/tcp filtered microsoft-ds

1720/tcp filtered H.323/Q.931

1863/tcp open msnp

4550/tcp open unknown

5190/tcp open aol

5431/tcp open park-agent

первые четыре порта — стандартные роутеровские сервисы. Но я их сразу отключил, коннектится к ним он не дает — какого черта они висят? Следующие пять — непонятная ересь, непонятно кака там взявшаяся. 4550 — ftp, дальше тоже непонятно что.

Собственно вопрос — как, не имея но router’e netstat отключить всё это безобразие?

P.S.

top выдает, что ftpd, telnet и httpd не запущены, остальные сервисы тоже.

Как ЗАКРЫТЬ порты на роутере

Почитать документацию к длинку/написать письмо в ТП длинка?

Как ЗАКРЫТЬ порты на роутере

читал, нету. хм, если есть тривиальное решение, проще спросить на форуме.

Как ЗАКРЫТЬ порты на роутере

Кто ж знает, что там длинковцы китайскими руками наворотили.

Как ЗАКРЫТЬ порты на роутере

P.S. Вообще, всё должно быть в веб-интерфейсе. Если всего нет => обновлять прошивку до последней, сбрасывать настройки в дефолт и снова смотреть в веб-интерфейсе.

Как ЗАКРЫТЬ порты на роутере

там есть страница настроек, где стоят галочки используемых сервисов

http://s60.radikal.ru/i167/0911/ad/9cae086d6eae.png

если там есть столбец WAN — можно оттуда галочки снять (у меня только LAN, но железяка сама не поднимает WAN , а работает как мост, так что поэтому может ничего и нет)

как вариант можно открыть открытые на роутере порты в LAN (перенаправить в меню port forward)

соответственно роутер перестанет светиться портами 21 (ftp) 22 (ssh) 80 (администрирование через веб), вместо этого все это переедет на 2121 2222 (?) и 8080

ну и не забудьте обновить прошивку ftp://ftp.dlink.ru/pub/ADSL

Как ЗАКРЫТЬ порты на роутере

1)Сервисы отключены(в lan стоит только ssh)

2)Они же все равно будут торчать)

3)Насчет прошивки — спасибо, может помочь.

Как закрыть порты на роутере

Проброс портов и настройка роутера для внешнего доступа

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

Как закрыть порт в роутере?

Счетчик сообщений и начисление баллов в разделе отключены.

#1 OFF ska79

Как закрыть порт в роутере dlink dsl 2640u? iot scanner говорит что открыт 23 порт — конфигурацию telnet отключил в роутере, однако вердикт не изменился — iot также пишет что открыт 23 порт.

Использовать тригер портов для закрытия данного порта?

Тригерром закрыть нельзя

Пробовал ip фильтром закрыл, lot пишет что также открыт. У меня появились сомнения в его адекватности

#2 OFF andrew75

Награды

Спасибо x 1

Спасибо x 1- Показать

#3 OFF ska79

andrew75, откатил — не помогло. lot также пишет что в роутере открыт 23 порт

#4 OFF mike 1

Награды

А через PuTTy он дает подключиться к роутеру по Telnet?

Спасибо x 1

Спасибо x 1- Показать

Бессигнатурная защита от неизвестных троянцев-шифровальщиков, Рекомендации по защите данных от троянцев-шифровальщиков

Бесплатная базовая защита от Лаборатории Касперского => https://www.kaspersk. ivirus-download

#5 OFF ska79

mike 1, не знаю. Проверить наверно не получится, ip динамический.

#6 OFF oit

Награды

ska79, так вы со своего компа на роутер по путти пробуйте через телнет

у меня тоже эти порты открыты. 23 закрыл, сейчас 445 займусь.

Как ЗАКРЫТЬ порты на роутере

Утро доброе. Проблема такая:

Есть роутер dlink 2640u, весьма себе приятная 4-х портовая железка с wi-fi. За nat’ом поднял ftp, порт пробросил, сделал nmap с другой машины, чтобы посмотреть открыл ли он порт. Результаты меня мягко говоря удивили:

Not shown: 988 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

80/tcp open http

135/tcp filtered msrpc

139/tcp filtered netbios-ssn

445/tcp filtered microsoft-ds

1720/tcp filtered H.323/Q.931

1863/tcp open msnp

4550/tcp open unknown

5190/tcp open aol

5431/tcp open park-agent

первые четыре порта — стандартные роутеровские сервисы. Но я их сразу отключил, коннектится к ним он не дает — какого черта они висят? Следующие пять — непонятная ересь, непонятно кака там взявшаяся. 4550 — ftp, дальше тоже непонятно что.

Собственно вопрос — как, не имея но router’e netstat отключить всё это безобразие?

P.S.

top выдает, что ftpd, telnet и httpd не запущены, остальные сервисы тоже.

Как ЗАКРЫТЬ порты на роутере

Почитать документацию к длинку/написать письмо в ТП длинка?

Как ЗАКРЫТЬ порты на роутере

читал, нету. хм, если есть тривиальное решение, проще спросить на форуме.

Как ЗАКРЫТЬ порты на роутере

Кто ж знает, что там длинковцы китайскими руками наворотили.

Как ЗАКРЫТЬ порты на роутере

P.S. Вообще, всё должно быть в веб-интерфейсе. Если всего нет => обновлять прошивку до последней, сбрасывать настройки в дефолт и снова смотреть в веб-интерфейсе.

Как ЗАКРЫТЬ порты на роутере

там есть страница настроек, где стоят галочки используемых сервисов

http://s60.radikal.ru/i167/0911/ad/9cae086d6eae.png

если там есть столбец WAN — можно оттуда галочки снять (у меня только LAN, но железяка сама не поднимает WAN , а работает как мост, так что поэтому может ничего и нет)

как вариант можно открыть открытые на роутере порты в LAN (перенаправить в меню port forward)

соответственно роутер перестанет светиться портами 21 (ftp) 22 (ssh) 80 (администрирование через веб), вместо этого все это переедет на 2121 2222 (?) и 8080

ну и не забудьте обновить прошивку ftp://ftp.dlink.ru/pub/ADSL

Как ЗАКРЫТЬ порты на роутере

1)Сервисы отключены(в lan стоит только ssh)

2)Они же все равно будут торчать)

3)Насчет прошивки — спасибо, может помочь.

Как ЗАКРЫТЬ порты на роутере

хм.. пока ничего нового. попробую отписать в support.

Как ЗАКРЫТЬ порты на роутере

забыл отписать) прошивка вроде бы даже помогла.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на устройства в локальной сети через уязвимый роутер

Если получен доступ к роутеру, можно ли получить доступ к устройствам в локальной сети? Чтобы ответить на этот вопрос, давайте разберёмся, как работает домашняя локальная сеть.

Как работает домашняя локальная сеть

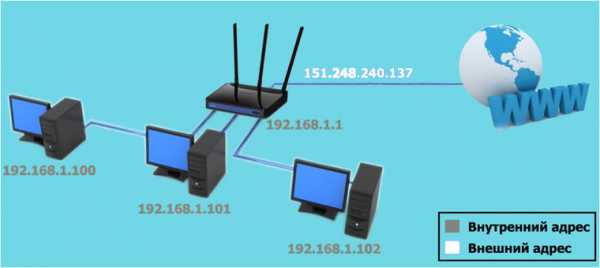

В домашней локальной сети основой является роутер — довольно сложное сетевое устройство. Это устройство обеспечивает работу локальной сети. При подключении нового устройства к локальной сети роутера, он с помощью протокола DHCP присваивает новому устройству IP адрес. В качестве диапазона IP адресов в домашних сетях обычно используются 192.168.1.0/24, 192.168.0.0/24 или 192.168.100.0/24.

То есть у вашего компьютера или телефона, подключённого к Интернету через роутер, имеется локальный IP адрес.

Возможно вы уже слышали про NAT и даже знаете, что эта технология позволяет Интернет-провайдеру использовать один единственный внешний (белый) IP адрес для всех или для множества его клиентов. Но NAT используется не только на уровне провайдера Интернет услуг, но и уже в вашем роутере. Рассмотрим NAT чуть подробнее.

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону». То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает (источник).

Можно ли получить доступ к компьютеру в локальной сети, если есть доступ к роутеру?

Вроде бы, ответ очевиден — технология NAT не даёт такой возможности в принципе: подключение к локальным устройствам, у которых нет белого IP, а есть только локальный IP вида 192.168.0.*, невозможен.

Но я начал с того, что роутер это весьма сложное сетевое устройство. И это устройство поддерживает множество функций по настройке сети, в частности оно поддерживает:

- настройку статичных IP адресов для устройств в локальной сети минуя протокол DHCP

- Forwarding портов

Forwarding портов

Forwarding, который ещё называют «переадресацией» портов, «проброской портов», «перенаправлением портов» или «Port mapping» (сопоставление портов) позволяет делать очень замечательную вещь — с его помощью устройства за NAT, то есть устройство в локальной сети, имеющее локальный IP адрес, могут стать доступными глобально. Правила могут быть настроены весьма гибкой, можно сделать пересылку нескольких портов на один, или с одного на несколько, или несколько на несколько и так далее. Но для наших целей больше всего интересно следующее правило, которое словами можно выразить так:

Запрос, который пришёл на порт роутера 22 перенаправить на порт 22 устройства с IP адресом 192.168.0.5.

Номера портов необязательно должны быть одинаковыми, поэтому правило может быть таким:

Запрос, который пришёл на порт роутера 50080 перенаправить на порт 80 устройства с IP адресом 192.168.0.5.

В результате мы получим доступ к порту 80 (его обычно прослушивает веб-сервер) устройства в локальной сети 192.168.0.5.

Это означает, что мы можем получить доступ к любому открытому порту и запущенному на нём службе в локальной сети! Это может быть веб-сервер, SSH, FTP, сетевые протоколы Windows и т.д.

Просмотр устройств локальной сети. Настройка статических адресов в локальной сети

Чтобы выполнить атаку на устройства в локальной сети через уязвимый роутер, нам нужно знать, какие у этих устройств локальные IP адреса.

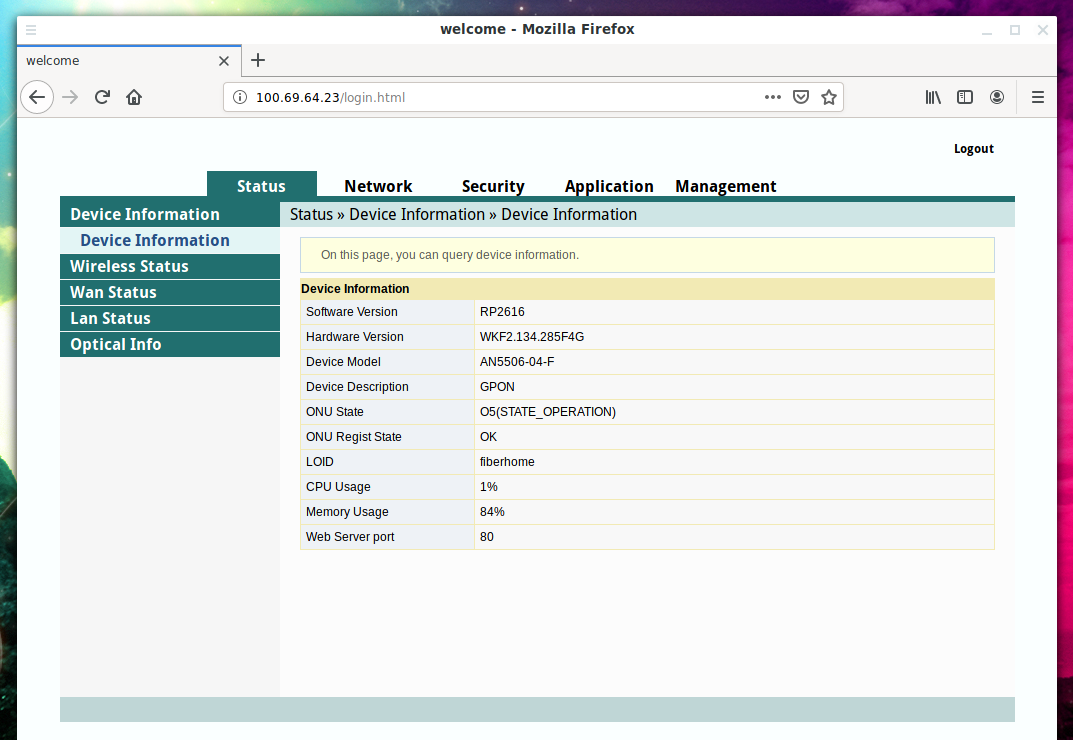

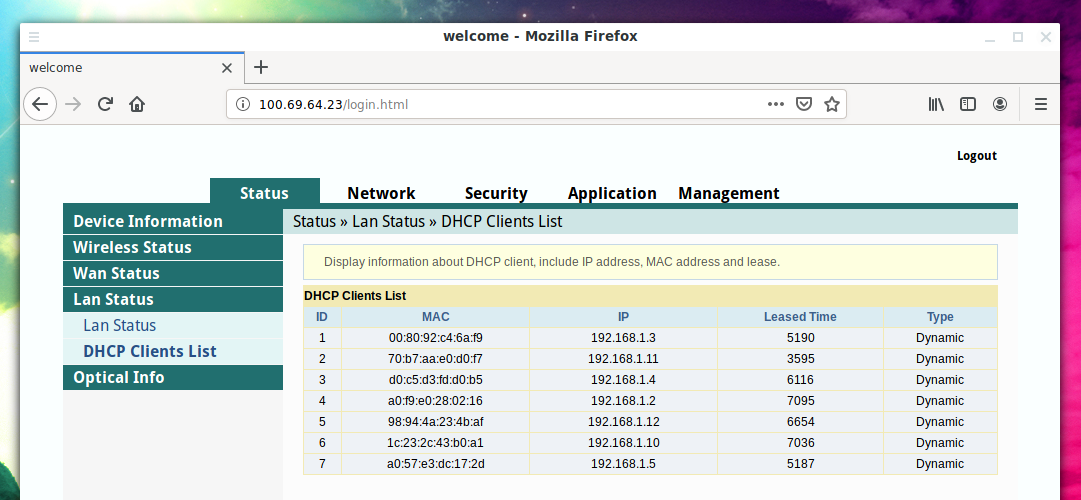

Рассмотрим пример. В локальной сети провайдера есть роутер с IP адресом 100.69.64.23 к которому получен административный доступ.

Все (или практически все) роутеры могут показать информацию о подключённых в данный момент клиентах. Эта информация может быть:

- на странице статуса роутера

- на странице настройки DHCP

- на странице статуса LAN (локальной сети)

Например, на этом роутере информация собрана на странице DHCP Clients List:

Данный роутер показывает всего лишь MAC-адрес и локальный IP адрес устройств. Многие роутеры кроме этой информации также показывают, является ли это мобильным устройством или настольным компьютером. Поскольку здесь такой информации нет, то мне нужно самостоятельно догадаться о типе устройства на основе его производителя. Производителя устройства можно узнать по MAC адресу на этом сервисе: https://suip.biz/ru/?act=mac

Например, для MAC 00:80:92:c4:6a:f9 найдена следующая информация:

Меня не интересуют мобильные телефоны и планшеты — как правило, на них все порты закрыты. Меня интересуют ноутбуки и настольные компьютеры, поскольку на них могут быть запущены службы, которые прослушивают порты.

Из всех устройств самыми интересными мне показались следующие

Причина в следующем:

- их MAC-адреса, вроде бы, не принадлежат производителям мобильных телефонов

- их IP адреса являются самыми первыми — то есть к роутеру весьма вероятно вначале подключаются проводные устройства, а затем устройства по Wi-Fi

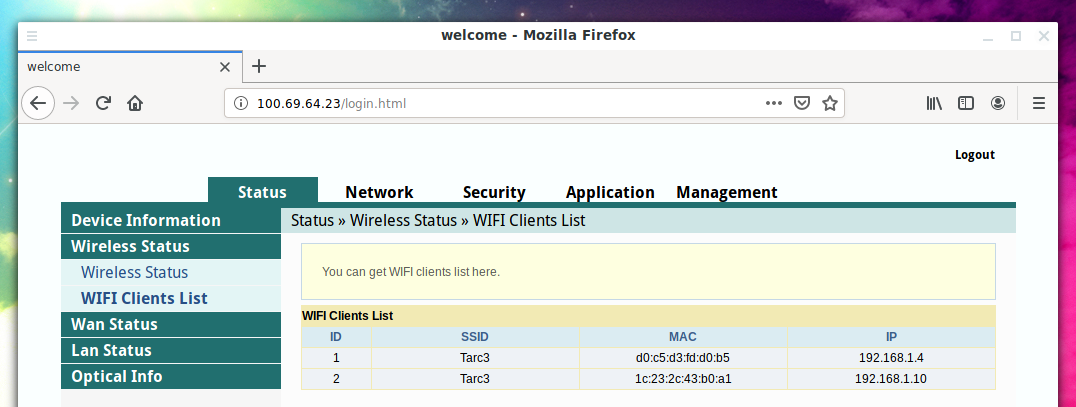

- эти устройства отсутствуют в списке беспроводных клиентов:

Если атака планируется длительной, то определённым устройствам можно присвоить статичные IP адреса. Дело в том, что проброска портов настраивается относительно IP адреса. А целевое устройство через некоторое время может сменить IP адрес на произвольный. Если это случиться, то правила переадресации портов будут работать — просто теперь они будут отправлять пакеты другому устройству, которое заняло этот IP адрес.

Чтобы этого избежать можно привязать IP к MAC-адресу — мне ещё не встречались роутеры, которые не умеют этого делать. Настройка выполняется достаточно просто.

Настройка переадресации портов

В зависимости от модели роутера эта вкладка может называться

- Forwarding

- Port Forwarding

- Port mapping

- Переадресация портов

- другие варианты

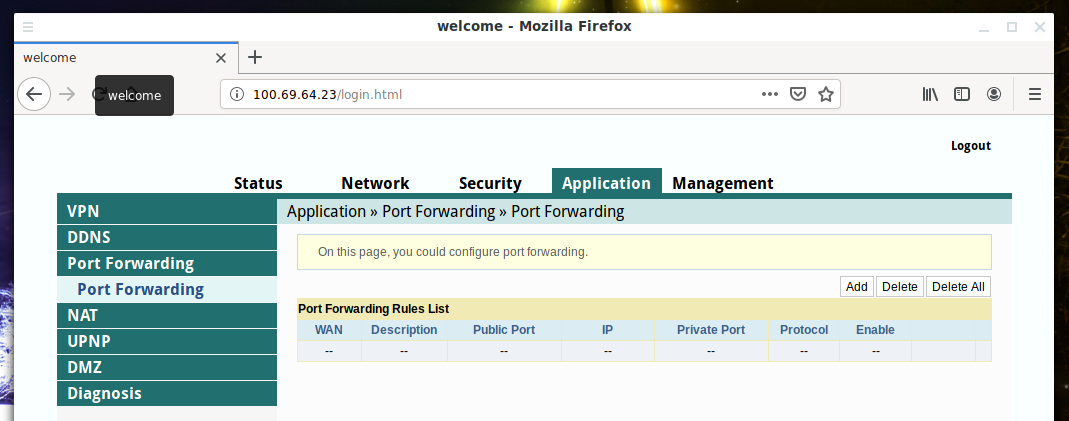

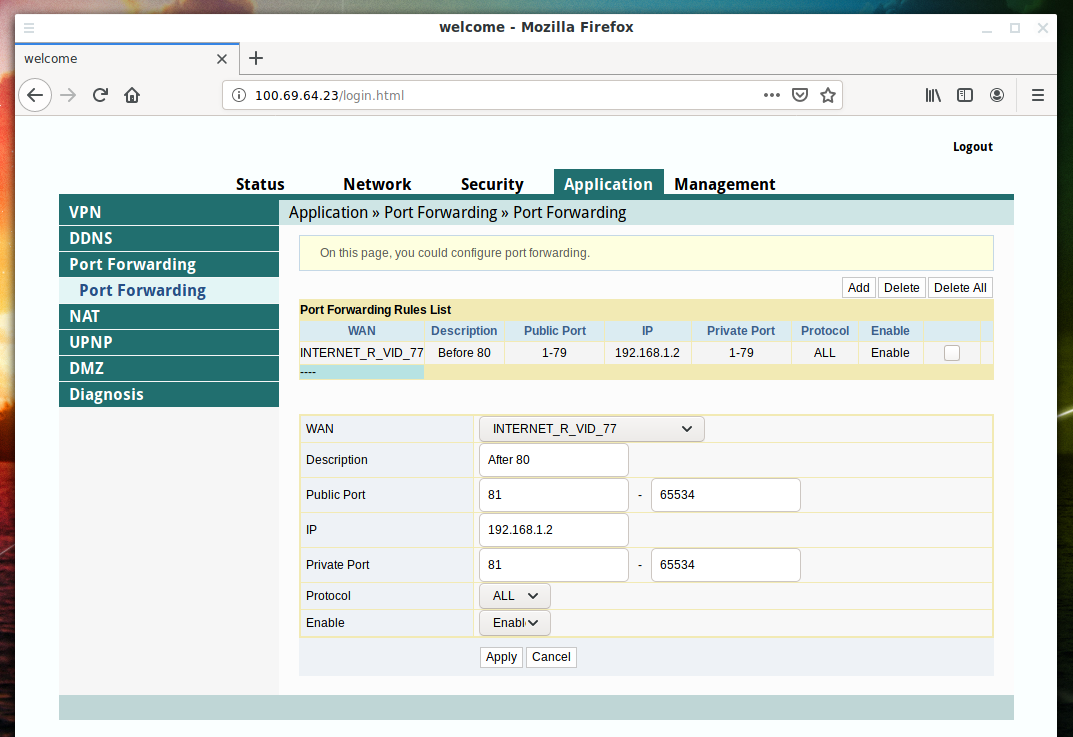

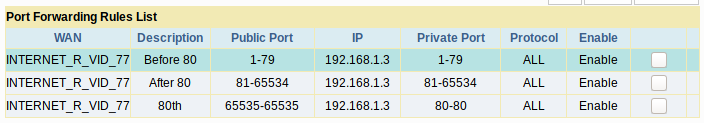

Например, на рассматриваемом роутере эту вкладку я нашёл по пути Application → Port Forwarding:

Всего портов 1-65535 и роутеры позволяют делать переадресацию диапазонов, то есть 65 тысяч портов не придётся настраивать по одному.

Но есть очень важное замечание — мы не можем настроить переадресацию того порта, на котором работает веб-сервер роутера. То есть если роутер открывается на 80 порту, то этот порт должен стать исключением. Иначе произойдёт следующее: ни мы, ни даже владелец роутера больше не сможем попасть в панель администрирования роутера пока не будут сброшены настройки на заводские.

Обратите внимание, что некоторые роутеры работают не на 80, а на 8080 или 443 порте.

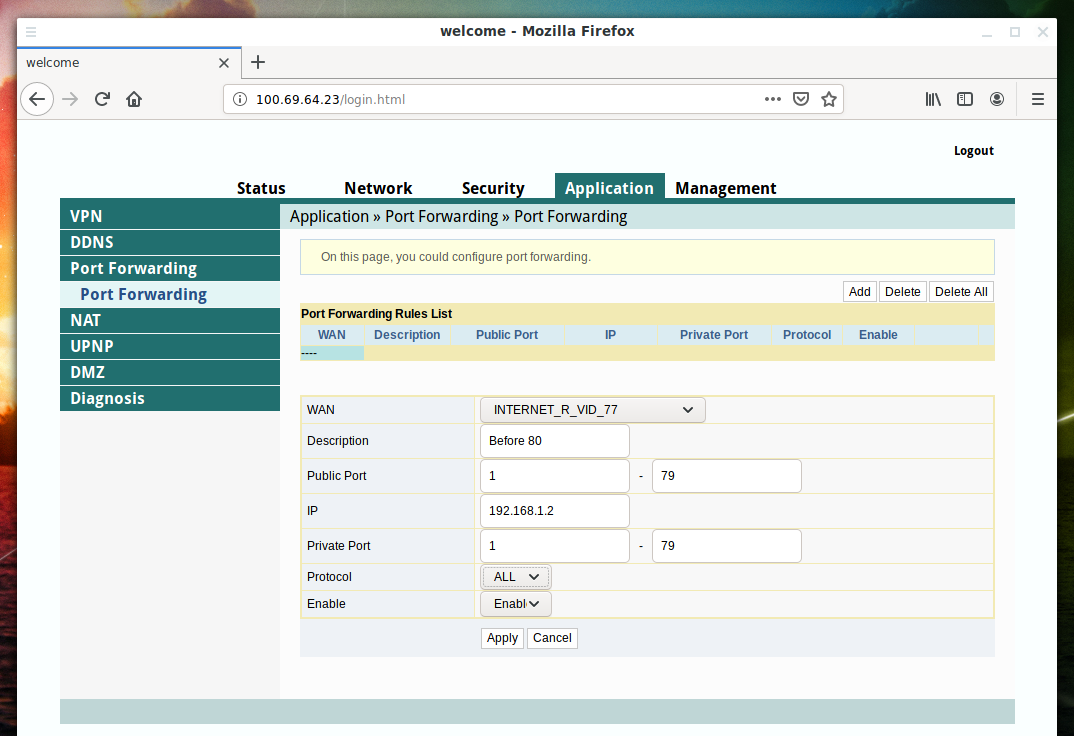

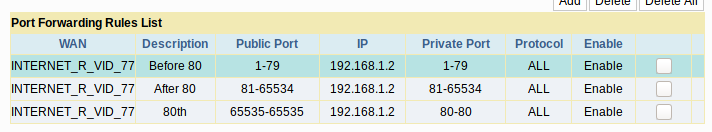

Итак, если веб-интерфейс роутера работает на 80 порту и мы хотим получить доступ к локальным ресурсам устройства с IP 192.168.1.2, то нам нужно установить следующие три правила:

- Переадресацию портов 1-79 на 1-79 порты адреса 192.168.1.2

- Переадресацию портов 81-65534 на 81-65534 порты адреса 192.168.1.2

- Переадресацию порта 65535 на 80 порт адреса 192.168.1.2

Первые два правила с диапазонами (надеюсь) очевидны. Третьим правилом мы перенаправляем запросы, пришедшие на порт 65535, на 80 порт локального компьютера, поскольку там может быть веб-сервер или что-то другое интересное.

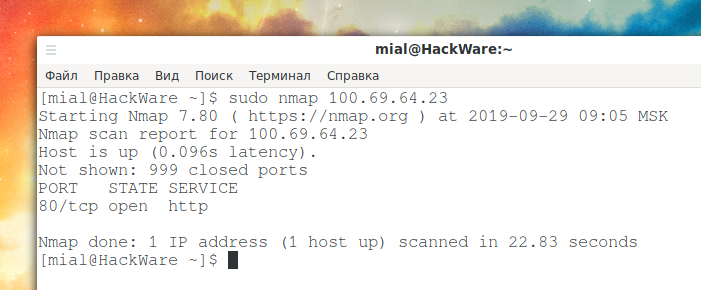

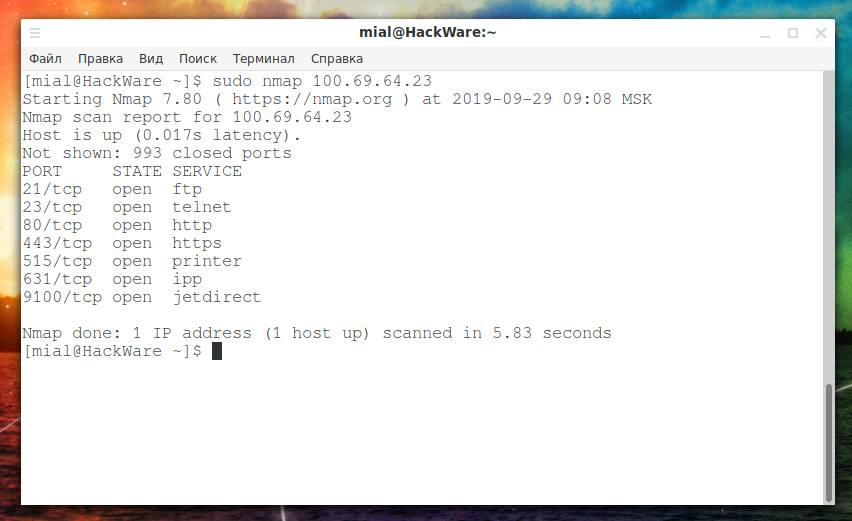

Начнём с того, что сделаем контрольный замер, какие именно порты открыты:

Эта команда покажет открытые порты на роутере:

Добавляем первое правило:

Заново сканируем порты:

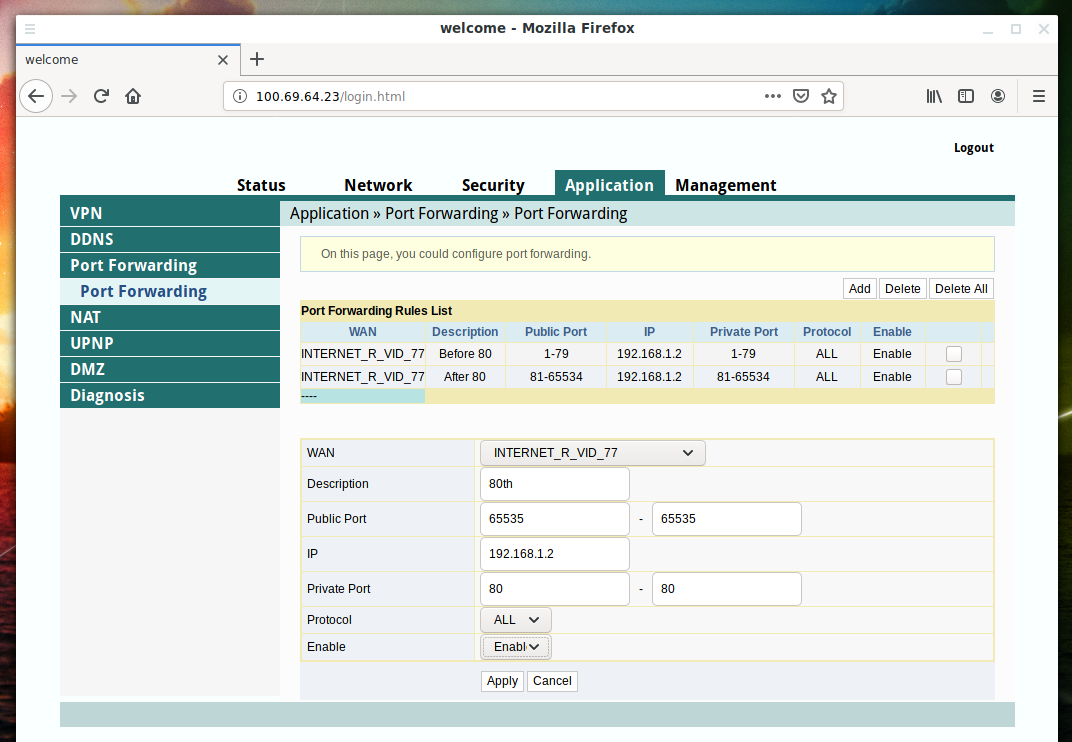

Констатируем — нас постигла неудача. 80-й порт — это порт самого роутера, а на устройстве с IP 192.168.1.2 просканированные порты закрыты.

Не отчаиваемся — переделываю все правила на переадресацию портов на IP 192.168.1.3:

И опять сканируем порты:

Поясню, хотя команда Nmap одна и та же, но на самом деле в предыдущий раз мы сканировали порты устройства в локальной сети с IP 192.168.1.2. А последняя команда уже сканирует порты на 192.168.1.3.

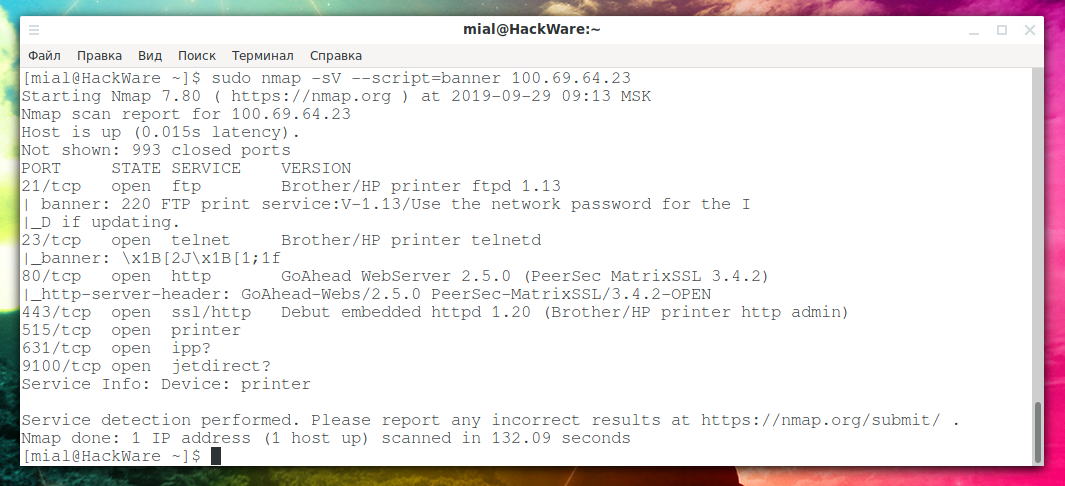

А вот здесь нам повезло:

Напомню, что все эти порты, кроме 80, открыты на устройстве, у которого даже нет белого IP адреса, у него IP адрес 192.168.1.3.

А как проверить 80 порт на 192.168.1.3? Делаем это так:

Порт оказался закрыт.

Чтобы собрать информацию об отрытых портах, изучим их баннеры:

Не очень интересно — видимо, это всё функции связанные с принтером.

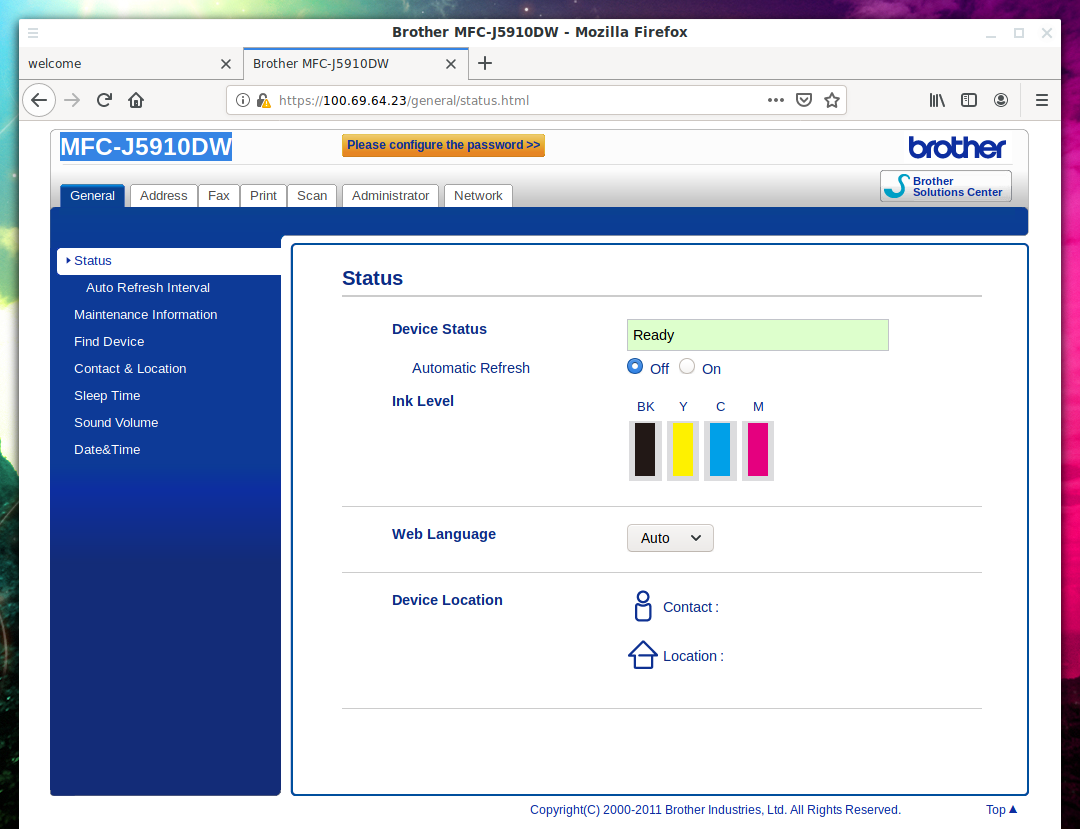

Чтобы подключиться к HTTPS порту, достаточно открыть ссылку в веб-браузере: https://100.69.64.23:443

А там мы видим интерфейс многофункционального устройства (принтер-копер-сканер) MFC-J5910DW:

Ещё раз для тех, кто потерялся, это устройство с IP адресом 192.168.1.3!

Также я сумел подключиться к FTP:

Заключение

Это самый универсальный способ атаки на локальную сеть с уязвимым роутером, поскольку практически все роутеры поддерживают переадресацию портов.

Как закрыть порты на роутере tp link

Привет! Как истинный владелец и поклонник роутеров TP-Link в этой статье я покажу по шагам как сделать грамотный проброс портов на любом TP-Link. Ваши КСки и прочие игрухи забегают без пинга и тормозов уже через пару минут. Просто повторяйте за мной!

Остались вопросы по конкретной программе или игре? Есть предложения и дополнения для других читателей? Пишем их в комментариях к этой статье!

Краткое предисловие

Не люблю наливать воды, но обычно пишу к своим статьям такие краткие введения – тупо для того, чтобы мы понимали, что и для чего это делаем. Если не хочется читать – смело пропускаем и идем по инструкции дальше.

А теперь очень мало теории – для чего это все нужно делать? Разбираем типичную домашнюю ситуацию:

- У вас дома есть роутер

- Все устройства через него выходят в интернет

- Вы создаете сервер игры или программы на свое компьютере

- Ваш друг Вася из своего дома хочет подключиться к этому серверу

- Он набирает ваш внешний IP адрес, но ничего не получается

Объяснение – Вася обращается по внешнему IP адресу к вашему роутеру, на котором не запущен сервер игры. А сервер запущен на компьютере, который расположен для Васи ЗА роутером. Т.е. нужно сделать так, чтобы по определенным порта наш роутер переадресовывал часть внешних запросов на компьютер и отдавал ответ обратно.

Т.е. через проброс мы создаем переадресацию по заданному порту на нужное устройство в локальной сети через роутер при внешнем обращении.

Все! Хватит науки, предлагаю перейти к практике.

Инструкция

Внимание! Основная идея проброса одинакова для любой модели TP-Link. Но сами интерфейсы настройки, адреса входа, а тем более логины и пароли для доступа к настройщику могут различаться. Я лишь даю основную идею на своем роутере, а вы уже смотрите на нашем сайте готовые инструкции по входу в настройки в случае возникновения каких-то вопросов.

Для начала определимся, что и куда мы будем перенаправлять:

- Нужно узнать IP адрес компьютера или ноутбука, на котором мы будем запускать сервер игры

- Нужно уточнить порт нашей программы или сервера

- Далее заходим в настройки роутера

- Задаем правило переадресации

Все! По такому плану и предлагаю двигаться дальше.

Шаг 1 – Локальный IP

На этом шаге узнаем IP адрес нашего компьютера. Способов его узнать – выше крыши. Если у вас есть свой – используем. Я лишь попытаюсь показать вам его абсолютно для любой Windows. Если вы делаете проброс на другую операционную систему или даже телефон – просто немного погуглите этот вопрос или задайте его в комментариях.

А я показываю как узнать свой IP на «десятки» (для «семерки» аналогично):

- Щелкаем правой кнопкой мыши в трее возле часов по значку нашей сети (проводной или беспроводной) и выбираем пункт «Параметры сети и интернет» (раньше был Центр управления сетями и общим доступом):

- Далее «Настройка параметров адаптера» (или Изменение параметров адаптера):

- Здесь ищем наш работающий сетевой адаптер (проводной или беспроводной). И просто щелкаем по нему 2 раза левой кнопкой мыши. Здесь же выбираем кнопку «Сведения»:

- На картинке выше показан и наш разыскиваемый IP-адрес. В моем случае – 168.0.196. Запоминаем его. У вас он наверняка будет другим.

Шаг 2 – Порт

Определить какой порт нужно прокидывать – навскидку и не скажешь точной инструкции. Некоторые программы и игры наверняка показывают свой порт, некоторые серверы даже позволяют его выставлять, а некоторые, напротив, прячут глубоко и их можно разыскать только на каких-то форумах. Если доступно выставление порта – ставим и запоминаем, если не знаете – гуглите. Тут просто так не поможешь.

Для примера в нашем случае будем пробрасывать порт – 4444.

Шаг 3 – Вход в настройки роутера

Здесь не все так однозначно. Обычная процедура входа для TP-Link:

- Адрес входа – 192.168.0.1 .

- Логин – admin

- Пароль – обычно вы его выставляли сами (по умолчанию тоже admin)

Если не можете войти – ищите инструкцию на нашем сайте под свою конкретную модель. У нас запасены таковые почти под каждое устройство, а чего нет, регулярно добавляем. Как итог вы должны попасть на базовую страницу веб-конфигуратора своего маршрутизатора:

Шаг 4 – Пробрасываем порт

Теперь делаем сам проброс. Интерфейсы могут различаться, но текст обычно такой:

- Идем в раздел Переадресация – Виртуальные серверы:

- Добавляем правило маршрутизации через кнопку «Добавить»:

- Вписываем, что запомнили ранее. Порт сервиса – 4444 (тот самый пробрасываемый порт), IP-адрес – 192.168.0.196. Остальное без лишнего разбора можно оставить как на рисунке. В конце не забудьте все сохранить.

С этого момента проброс работает, и уже можно пробовать подключаться извне. Как дополнение расскажу про диапазоны – можно указывать не один порт, а целый диапазон через тире, например, вот так: 4444-4466. На моей памяти подобное применяли для того же CS, где на локальные серверы выделялся случайный порт из определенного диапазона. Вот все порты так и накрывали.

Про UPnP

Этот пункт как добавление для тех, кто хочет знать немного больше, чем ручной проброс. Дело в том, что большая часть современных роутеров поддерживает популярную технологию UPnP, которая делает автоматический проброс портов для многих известных приложений и игр. Так замечали, что тот же Hamachi не требует никаких пробросов, хотя соединение происходит в формате точка-точка извне. Или создание локальной сети в Arma 3 – тоже не требует проброса.

Дело как раз в этой технологии UPnP, которая и делает всю работу за вас. Ее используют не все, но проверить, что все может завестись автоматически, стоит. Как проверить – да просто запустить и посмотреть, работает игра или нет. Продвинутые могут зайти в те же настройки и глянуть пункт UPnP, здесь отображаются все использующие ее приложение. В моем случае прямо сейчас ничто здесь не задействовано:

Вот и все, что можно было рассказать про настройку проброса портов на роутерах TP-Link. Если остались какие-то вопросы – комментарии открыты ниже. Наша команда WiFiGid и лично я Ботан регулярно там отвечаем по мере свободного времени. Пишите, помогайте друг другу, делитесь странными ситуациями и их решением!

Настройка Wi-Fi роутера осуществляется в его панели управления, через веб-интерфейс. Поэтому доступ к изменению конфигурации можно получить через любой браузер. Для этого достаточно открыть страницу 192.168.0.1 либо 192.168.1.1 (в зависимости от модели роутера). Далее потребуется ввести имя пользователя и пароль. По умолчанию оба этих параметра имеют значение admin.

Если стандартные имя пользователя и пароль не подходят, и при этом вы не изменяли эти данные, они могли быть изменены мастером при подключении или настройке Интернета. В целях безопасности некоторые провайдеры меняют стандартные данные для входа. В этом случае их можно найти в договоре либо же внизу роутера, на отдельной наклейке.

Совет! Не забудьте изменить данные для входа в настройки Wi-Fi роутера. Сделать это вы сможете в меню «Системные инструменты -> Пароль».

Изменение пароля существенно обезопасит сеть и поможет предотвратить несанкционированный доступ или сброс настроек. Настройки вступят в силу после перезагрузки устройства.

Если авторизация в панели управления роутером выполнена успешно, будет открыта страница состояния, на которой отображаются основные данные о роутере, данные о беспроводном вещании Wi-Fi и статус текущего подключения к Интернету.

Предварительная настройка для переброски портов

Прежде чем выполнять проброс, необходимо изменить настройки распределения локальных IP-адресов внутри сети, созданной роутером TP-Link. Устройству, на котором в дальнейшем будет использоваться открытый порт, нужно задать неизменный внутренний адрес. За адресацию внутри локальной сети отвечает DHCP, поэтому необходимо открыть меню «DHCP -> Список клиентов DHCP». В этом окне отобразится список подключенных к вашей сети устройств. Ищем нужное устройство по имени и копируем его MAC-адрес.

В случае, который изображён на скриншоте, найти необходимое устройство не составило труда, так как в домашней сети было зарегистрировано только одно устройство. Однако бывают ситуации, когда к сети подключено значительное количество устройств, а имя необходимого компьютера неизвестно или не отображается. В этом случае можно узнать адрес компьютера непосредственно через операционную систему. Самый простой способ — использовать специальную команду в командной строке.

Нажмите клавиши Win+R, чтобы открыть окно выполнения новой программы. В нём введите cmd и нажмите кнопку «ОК».

После ввода команды getmac вы получите необходимые данные, которые в дальнейшем понадобятся, чтобы осуществить проброс портов на роутере TP-Link.

В случае если при выполнении команды происходит ошибка, рекомендуется повторить операцию, запустив командную строку от имени администратора.

После этого необходимо открыть меню «DHCP -> Настройки DHCP». На этой странице будет отображён диапазон IP-адресов, в пределах которого производится адресация компьютеров вашей сети. В случае на скриншоте начальный адрес: 192.168.0.100, конечный: 192.168.0.199. Эти данные понадобятся на следующем этапе.

Далее потребуется открыть страницу «DHCP -> Резервирование адресов» и нажать кнопку «Добавить новую…». Без выполнения этого шага проброс портов на роутере TP-Link не принесёт необходимого результата, так как компьютеру каждый раз будет присваиваться новый локальный адрес.

В поле «MAC-адрес» вставьте комбинацию, которую вы скопировали из списка клиентов DHCP или командной строки. В поле «Зарезервированный IP-адрес» введите любой адрес, который входит в диапазон, уточненный в настройках DHCP роутера TP-Link. Нажмите кнопку «Сохранить».

Добавленная привязка MAC-адреса к IP отобразится в списке, но для нормальной работы резервирования адресов потребуется перезагрузка Wi-Fi роутера, о чём вас и предупредит система.

Перезагрузить роутер TP-Link программным путём можно в меню «Системные инструменты -> Перезагрузка».

Открытие портов на роутере TP-Link

После выполнения этих подготовительных шагов можно приступить к непосредственному открытию портов. Для того чтобы открыть их на роутере TP-link, зайдите в меню «Переадресация -> Виртуальные серверы» и выберите добавление новой записи

Заполните поля с номерами портов. В поле IP-адрес введите значение, которое вы зарезервировали за своим компьютером. При необходимости выберите протокол. В поле «Состояние» оставьте отметку «Включено», чтобы настройки вступили в силу сразу же после перезагрузки Wi-Fi роутера. Если вы хотите сделать проброс стандартных портов одного из сервисов, сделать это можно путём выбора необходимого сервиса в последнем выпадающем списке. Принципиальной разницы между вводом вручную и выбором из списка нет, но эта функция может пригодиться, если вы не помните номер порта, который необходимо открыть.

Wi-Fi роутер TP-Link предлагает следующие сервисы, для которых можно осуществить проброс стандартных портов:

Максимальный номер, который можно открыть на TP-Link: 65535.

В некоторых случаях может потребоваться не обычный проброс, а динамическое открытие портов в ответ на входящее событие. Настроить эту функцию вы сможете в соседнем меню: «Переадресация -> Port Triggering». Наиболее частая сфера применения этой настройки — работа со сложными приложениями, получающими множество входящих соединений (онлайн-игры, Интернет-телефония и приложения для видеоконференций). Для создания новой записи Port Triggering нажмите «Добавить новую».

В открывшемся окне вы сможете настроить правила запуска. Например, при настройках, указанных на скриншоте, будет открыт порт 7319 в момент обращения на порт 3812. Как и в случае, когда выполняется непосредственный проброс, вы сможете выбрать стандартное правило для одного из приложений предустановленного списка.

Решение возможных проблем при пробросе портов

Не стоит забывать, что перебросив порт 80, который является стандартным для протокола HTTP, вы можете лишиться доступа к контрольной панели роутера. Во избежание такой ситуации необходимо предварительно изменить порт управления роутером, если вы собираетесь перебросить порт 80. Для этого зайдите в меню «Безопасность -> Удалённое управление» и в поле «Порт веб-управления» установите другое значение. В дальнейшем доступ к панели управления роутером вы сможете осуществлять с указанием нового порта. Например, если задан порт 777, открыть управление Wi-Fi роутером можно будет по адресу 192.168.0.1:777.

Важно! Если выполняя проброс портов вы внесли некорректные настройки или забыли пароль для входа в админ-панель роутера, рекомендуется выполнить сброс до заводских настроек, воспользовавшись кнопкой на устройстве.

Полезное видео: Открываем порт на роутере TP-Link за 30 секунд

Приветствую всех, кто так или иначе работает с оборудованием tp-link. Сегодня я постараюсь доступно показать, как произвести тонкую настройку маршрутизатора, чтобы иметь полный контроль за каждым устройством, подключенным к вашей локальной сети. Благодаря этой статье вы узнаете, как открыть порты на роутере tp-link и что для этого требуется. Так же для продвинутых пользователей, наверняка, будет интересно, как привязывать устройства по mac -адресу и как ограничивать скорость конкретным пользователям. А главное, ответим на вопрос почему это так необходимо �� Итак, поехали:

1. Открытие портов